קספרסקי: סוס טרויאני מרגל במזרח התיכון

הכירו את מאהדי, וירוס ריגול שאותר ב-800 מחשבים במזרח התיכון ובהם גם ישראל. תפקידו: פריצה למחשבים של אנשי עסקים שעבדו על פרויקטים שקשורים לתשתיות לאומיות. השיטה: מצגות בהן הותקן קובץ זדוני שניסה להפעיל את עצמו כשדעת הקורבן מוסחת מהמצגת. חברת האבטחה: ''מי שכתב את הקוד שולט בשפה הפרסית''

מעבדת קספרסקי וסקיולרט הישראלית הודיעו שחשפו סוס טרויאני שפרץ מחשבי בכירים בישראל. הסוס הטרויאני שמכונה "מאהדי" פועל מזה מספר חודשים בישראל ובמזרח התיכון, לפי חברות האבטחה, אוסף מידע, צילומי מסך וחומר רגיש מאישים שקשורים לתשתיות לאומיות, גופים פיננסיים ומוסדות אקדמיים ומעביר אותו לפרוצים. מומחי אבטחה איתרו בו רכיבים כמו השפה הפרסית ומבנה תאריך איראני - אך החוקרים ביקשו להבהיר כי לא בטוח שהתוקפים הם איראניים. חברת האבטחה אמרה שנגנב מידע בהיקף של גיגהבייטים, אבל טרם נמסר מה בדיוק הכיל המידע הגנוב.

נגנב מידע מאנשי עסקים שקשורים לתשתיות לאומיות

המעבדות טוענות כי זיהו יותר מ-800 קורבנות שנפרצו באיראן (387 מחשבים), בישראל (54 מחשבים) ובמספר מדינות נוספות בעולם בשמונת החודשים האחרונים. ניתוח המחשבים שנפרצו מראה שמי שעומד מאחורי הפעילות פרץ למחשבי אנשי עסקים שעבדו על פרויקטים שקשורים לתשתיות לאומיות, ביניהם במוסדות כלכליים בישראל, למחשבי סטודנטים להנדסה ולמחשבים בגופים ממשלתיים ברחבי המזרח התיכון. בחברה אומרים שלא ברור מה היה המיקוד של הפורצים, ושהם ניסו להשיג כל מידע שיכלו לשים עליו את ידיהם.

"בעוד הנוזקה עצמה בה השתמשו מפעילי מאהדי היא בסיסית מאוד ביחס לנוזקות מתקדמות שנחשפו לאחרונה, הצליחו המפעילים לבצע מעקב הדוק וחשאי נגד משתמשים בפרופיל גבוה ואח"מים", אמר ניקולס ברולז, חוקר נוזקות בכיר במעבדת קספרסקי. "אולי הגישה החובבנית והפשטנית עזרה למבצע הזה לטוס מתחת לרדאר ולהצליח שלא להתגלות".

הסוס מאהדי מאפשר למפעילים שלו לגנוב קבצים רגישים ממערכות windows שהדביק, לנטר תקשורת – מיילים והודעות בתוכנות מסרים מידיים (כמו מסנג'ר, למשל), להקליט אודיו בסביבת המחשב, לגנוב לוגים ולבצע צילומי מסך של המחשב הנגוע. עוד מוסרים מחברת האבטחה כי לפי המידע שנותח, ככל הנראה שהפורצים גנבו מידע בהיקף של מספר ג'יגהבייטים מהמחשבים הנגועים. הריגול נעשה אחרי יישומים פופולריים רבים במחשבים הנגועים, כמו ג'ימייל, הוטמייל, יאהו מייל, ICQ, סקייפ, גוגל פלוס ופייסבוק.

הדבקה דרך מצגת

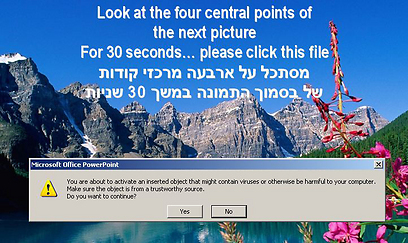

לפי חברת האבטחה ההדבקה נעשתה בין השאר, בדרך פשוטה למדי: מצגת פאוורפוינט נשלחה לקורבנות והכילה בתוכה את הווירוס. המצגת ביצעה מניפולציות על הקורבן כדי שלא ישים לב שהתוכנה שואלת אותו אם ברצונו להפעיל קובץ שעלול לסכן את המחשב.

מצגת אחת הייתה של תרגילים מתמטיים שמצריכים ריכוז מהקורבן. כשהפאוורפוינט ביקש אישור להפעלת קובץ, דעתו של הקורבן הייתה מוסחת. מצגת אחרת שנקראה "תמונה של משה" מראה לקורבן תמונות של מקומות שקשורים בדת, טבע ורוגע, מבקשת מהקורבן להביט על קיר לבן ולהקליק על אישור לחלון שיפתח, בטענה שיהיה אפשר לראות את משה רבנו, וגם זאת במטרה להסיח את דעת הקורבן. המצגות, בחלקן, הציגו כיתובים עלגים בעברית שכנראה תורגמו באופן אוטומטי.

הלהבה הקודמת

בחודש מאי השנה מומחי אבטחה ובהם חברת קספרסקי גילו וירוס חדש לגניבת מידע. הווירוס המכונה להבה (Flame) נמצא באלפי מחשבים במזרח התיכון כאשר מספר המחשבים הגדול ביותר שהודבק על ידי הווירוס נמצא באיראן, אחר כך ברשות הפלסטינית ואז בסודן וסוריה. איראן הודתה כי הווירוס הצליח לחדור למחשבים המשמשים את תעשיית הנפט החשובה, אך המידע שאבד אוחזר. "אין דיווח על פגיעה באף גוף ממשלתי אחר", לפי איראן.

יוג'ין (יבגני) קספרסקי, מנהל חברת האבטחה שקרויה על שמו אמר לאחרונה בביקור בישראל כי ''זו לא לוחמה מקוונת, זה טרור קיברנטי", קספרסקי הביע דאגה ממירוץ חימוש קיברנטי בו ילמדו מדינות העולם לייצר תוכנות דומות ו''זה יהיה סוף העולם" לדבריו. "יש הרבה מערכות מחשוב סביבנו ואנחנו תלויים בהן'', אמר, ''ואני חולק את הסיוטים שלי איתכם ועם ממשלות - עיצרו את זה לפני שיהיה מאוחר מדי".