מירמיהו ועד אניגמה: חידות ההצפנה

הם נמצאים בשירות הצבא, הבנקאות ושרתי המייל שלנו, וגרסאות פשוטות שלהם מופיעות כבר בתנ"ך. טכנולוגיות המידע החדישות מחייבות צפנים יותר ויותר חזקים - וגם דרכים למנוע ניצול לרעה שלהם, כפי שהיה במתקפת הסייבר בסוף השבוע

"כשהיינו ילדים, אהבנו בסודי סודות. אל מי היינו נחמדים? רק לדודים ולדודות", שר יזהר כהן בדרך לזכייה באירוויזיון, ומיד לאחר מכן הוסיף מסר מוצפן "אבניבי אובוהבב אובותבך". שפת הבי"ת שבה השתמש ב"אבניבי" היא דוגמה בסיסית ומוכרת לשימוש בצופן, שנועד לא לאפשר למי שאינם שותפי סוד להבין את ההודעה המוצפנת.

עוד כתבות באתר מכון דוידסון לחינוך מדעי:

הכל על מדע באפליקציה של מכון דוידסון - להורדה באייפון ובאנדרואיד

הנגישות השונה למידע היא מרכיב מהותי בכל התקשורת בחברה בת-זמננו ובסדר החברתי כיום, כיוון שכשאנשים רוצים לשמור על יתרונם היחסי הם זקוקים לעתים לסודות. אך איך אפשר להעביר סודות בין אנשים בלי שייפלו לידיו של גורם זר? משחר ההיסטוריה ניסו למצוא דרכים להקל על המשימה הזאת, והמרכזית שבהן הייתה הצפנת המסר.

צפנים פשוטים

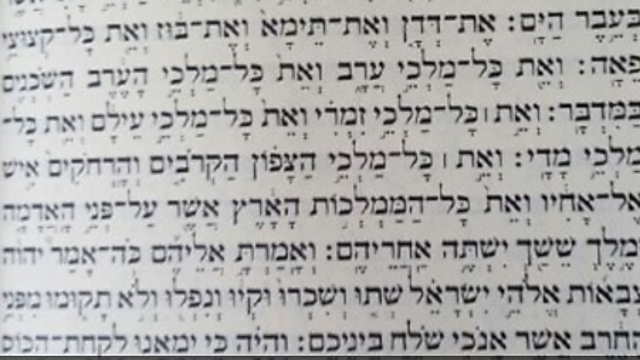

הצפנה היא הפעולה שבה משנים מסר כלשהו למסר אחר שמשמעותו זהה, אך אי אפשר להבין אותו אם לא יודעים איך בוצע הקידוד. כבר בתנ"ך הופיע שימוש בצופן "אתב"ש", שבו החליפו בין אותיות לפי סדר הופעתן ההפוך באלף-בית (א=ת, ב=ש וכן הלאה), כך כשהנביא ירמיהו אמר "ומלך ששך ישתה אחריהם" הוא רמז למעשה למלך בבל (ב=ש; ך=ל). זו דוגמה בסיסית לצופן החלפה, שבו כל אות מוחלפת באחרת לפי חוקיות מסוימת, שמחייבת את הכותב והקורא להסכים יחדיו על אופן ההחלפה של האותיות זו בזו.

חסרונה הגדול של שיטת ההצפנה הזו הוא שקל יחסית לפצח אותה. כיוון שכל אות מוחלפת תמיד באותה אות אחרת, אפשר לנתח כמות גדולה של הודעות ולמצוא את שכיחות האותיות, וכך להסיק מהן האותיות הנפוצות והנדירות. בצופן אתב"ש, למשל, האות הנפוצה ו"ו מוחלפת בפ"א, השכיחה פחות ממנה, ועל כן הפ"א תופיע יחסית הרבה בטקסט המוצפן.

צפני החלפה היו נפוצים עד סוף המאה ה-19, אך עם התפתחות הטכנולוגיה, ואיתה הכלים לפיצוח צפנים, התעורר הצורך במנגנוני הצפנה מתוחכמים יותר, במיוחד לשימושים צבאיים. הדוגמה המפורסמת ביותר היא מכונת האניגמה שבה השתמשו הגרמנים במלחמת העולם השנייה, ופיצוחה בידי הבריטים סייע מאוד לניצחונן של בעלות הברית במלחמה.

מאז המצאת המחשב התפתח תחום ההצפנה במהירות רבה, הן משום שמידע רגיש החל לעבור בתדירות גבוהה יותר, ועוד יותר מכיוון שכוח חישוב החדש הקל על פענוח צפנים. עקב כך התעורר הצורך בשיטות חדשות ומתוחכמות להצפנת המידע. במישור הזה מתנהל כיום "מירוץ חימוש" מתמיד בין מצפיני המידע לבין אלה שמנסים לפצחו.

צפנים מודרניים

כיום עושים שימוש בהצפנה באין-ספור תחומים, ובכלל זה אימות זהויות על ידי סיסמאות, חתימה דיגיטלית, שימוש מקוון בכרטיסי אשראי ועוד.

מקובל לחלק את שיטות ההצפנה לשני סוגים עיקריים: הצפנה סימטרית והצפנה א-סימטרית. בהצפנה סימטרית אותו מפתח משמש הן להצפנת המידע והן לפענוחו, בדומה לצופן אתב"ש או לאניגמה, שחייב ששני הצדדים יחזיקו בעותק זהה של המכונה. זהו גם החיסרון המרכזי של השיטה זו, כיוון שהיא דורשת ערוץ בטוח להעברת מפתחות ההצפנה, וגם את הערוץ הזה יש למצוא דרך להסתיר מעיניים בלתי מוסמכות באמצעות הצפנה נוספת.

השיטה השנייה היא כאמור הצפנה א-סימטרית, או הצפנת מפתח ציבורי. בשיטה הזו משתמשים בשני מפתחות צמודים - מפתח ציבורי גלוי ומפתח פרטי סמוי. המפתח הציבורי משמש להצפנת המידע, אך הקידוד הוא כזה שרק מי שמחזיק במפתח הפרטי יוכל לפענח את המידע המוצפן.

לדוגמה, כדי לשלוח מסר מוצפן לאיה, בועז צריך לבקש ממנה את המפתח הציבורי שלה. איה יכולה למסור לו את המפתח, בידיעה שהוא יוכל להשתמש בו רק למשלוח, ולא לקליטה. כך בועז מצפין את ההודעה - למשל פרטי כרטיס אשראי כדי לשלם לאיה עבור שירותיה - ואיה מקבלת את המידע המוצפן ומפענחת אותו בעזרת המפתח הפרטי שנמצא רק ברשותה.

אם בדרך מרים הצליחה ליירט את השדר, היא לא תוכל לפענח את פרטי כרטיס האשראי, מכיוון שברשותה נמצא רק המפתח הציבורי. בדרך הזו נחסך הקושי המרכזי בהפצת המפתחות, כיוון שלכל משתמש יש מפתח ציבורי שאין צורך בערוץ מאובטח כדי לשלוח אותו.

כיוון שכל ההצפנה והפענוח נעשים כיום במחשבים, ולא באמצעים מכניים או ידניים, עוצמתה של שיטת ההצפנה נמדדת ב"סיבוכיות" השיטה המשמשת להצפנה. עם התקדמות הטכנולוגיה והשיפור ביכולות המחשבים, יש צורך מתמיד לעדכן את שיטות ההצפנה, כיון שלעתים ניתן לפרוץ אותן באמצעים חישוביים, למשל בשיטות של כוח גס, כלומר טכניקות לא מתוחכמות שדורשות משאבים רבים, כדי לפרוץ כל הודעה מוצפנת בזמן סופי קצר יחסית.

לכן גם אורכם של המפתחות מתארך מעת לעת, אך בעיקר השיטה החישובית המשמשת להצפנה משתנה בכל פעם שנמצאת פירצה, או סכנה. כיום נמצא בשימוש נרחב פרוטוקול הצפנה סימטרית AES, שבא להחליף את פרוטוקול DES, שהוכח שאינו בטוח בפני שיטות כח גס. תחום הקריפטוגרפיה מתפתח במהירות, ועושה שימוש בטכניקות מתמטיות חדשניות, כדי להבטיח שמי שאינו מחזיק במפתח לא יוכל לגשת למידע המוצפן, אך כמעט עבור כל שיטה נמצאת בסופו של דבר שיטה נגדית לפריצה.

להצפנה סימטרית יתרונות רבים והיא נמצאת בשימוש בתחומים שונים, אך החיסרון העיקרי בה הוא בעיית הפצת המפתחות. השיטה להתגבר על בעיה זו הוא בהצפנה א-סימטרית. אחת מטכניקות ההצפנה הא-סימטריות הנפוצות ביותר היא שיטת RSA, שפיתחו רונלד ריבסט (Rivest), עדי שמיר (Shamir) הישראלי ולאונרד אדלמן (Adelman) בשנת 1977, ומשמשת עד היום להעברת מידע ברמת אבטחה גבוהה. השיטה מתבססת על הסיבוכיות הגדולה של פירוק לגורמים ראשוניים, שנותרה עד היום בעיה פתוחה במתמטיקה. למרות זאת, משערים שהמחשבים הקוונטיים שיפותחו בעתיד יאפשרו לפצח הצפנה כזאת בקלות יחסית.

נקודת התורפה: הגורם האנושי

אז איך בכל זאת פורצים? קודם כל לא כל מידע אפשר להצפין בצורה מיטבית. מחשב שמחובר לאינטרנט מעביר הרבה מאוד מידע באופן סביל, כגון עדכוני תוכנות, בדיקות חיבור וקישוריות וכו'. גורמים זדוניים יכולים לתקוף שרתים ונתבי רשת ובעזרתם להתקין תוכנה זדונית במחשבים רבים. התוכנה הזאת עלולה להעביר מידע חסוי ליוצריה, כולל סיסמאות, או לפתוח את המחשב למשתמשים חיצוניים.

למרות ההתקדמות הטכנולוגית הרבה, רוב המידע עדיין חשוף לבעיית הגורם האנושי. חלק ניכר מההתקפות נעשות כיום על ידי הטעיה, התחזות, או השתלה של תוכנות זדוניות במחשבים המותקפים. ההשתלה יכולה להיווצר על ידי וירוסים שהמשתמש מוריד בטעות למחשבו, בהתקנה מרחוק דרך פרצות אבטחה ברשתות תקשורת, או באמצעות רשתות שמתחזות לאתר מוכר, למשל של בנק, שמבקשות מהמשתתף התמים למסור להן מידע סודי כמו סיסמת ההתחברות שלו ואז מעבירות את המידע לגורמים זדוניים.

בסוף השבוע האחרון הזדעזע העולם ממתקפה מתוזמנת על יותר ממאה אלף מחשבים בעולם, ביניהם של גופי ממשל ומודיעין רבים ואפילו בתי חולים. המתקפה הופצה כנראה באמצעות תוכנה זדונית ("נוזקה") שמשתמשים תמימים התקינו במחשביהם בלי ידיעתם. התוכנה הפיצה את עצמה ממחשב למחשב, ואז הופעלה בו זמנית בעשרות אלפי מחשבים.

הנוזקה, שנקראת WannaCry, השתלטה עם הפעלתה על המחשב הנגוע והצפינה את המידע האגור בו. כדי לשחרר את המידע דרשו מפעיליה כופר. נטען שהתוכנה ניצלה פרצה שהתגלתה על ידי סוכנות הביטחון הלאומי של ארצות הברית (NSA) והודלפה לאחרונה.

באופן אירוני, גם תוכנת הכופר (כופרה - Ransomware) עושה שימוש בשיטת "מפתח ציבורי", ולכן אין כמעט דרך לשחזר את המידע כל עוד לא יודעים את המפתח הפרטי – ועליו צריך לשלם.

עיקר ההתקפה בסוף השבוע האחרון כוונה נגד מוסדות ציבוריים, כגון משרד הבריאות הבריטי וחברת הרכבות הגרמנית. נכון לעכשיו לא ידוע אם נוסף על הצפנת המידע וחסימת הגישה אליו התוכנה גם העבירה למפעיליה מידע אישי רגיש, אך כבר עכשיו ברור שהם השיגו את מטרתם, עוררו מהומה גדולה וגרפו רווח כספי נאה ממי שהעדיפו לשלם את הכופר.

מה אפשר לעשות? עדכנו את הגדרות האבטחה של מערכת ההפעלה שלכם, צמצמו את הגדרות הפרטיות באפליקציות שבהן אתם משתמשים, התקינו תוכנות אנטי-וירוס ובעיקר אל תפתחו מיילים חשודים, אל תלחצו על קישורים חשודים ואל תתקינו תוכנות שאינכם יודעים בוודאות את מקורן. ועדיין, סביר להניח שתמיד יהיו מי שיעשו את הטעות הגורלית ויגרמו נזק למידע שברשותם, ואף יסייעו שלא בידיעתם להפיץ את המתקפה הלאה.

גלישה בטוחה.

כרמל שור, דוקטורנט במכון ויצמן למדע וכתב באתר מכון דוידסון לחינוך מדעי

ביום חמישי 25 במאי ייערך ערב תרבות מדע בנושא אובדן הפרטיות בעידן האינטרנט אותו מארגנים מכון דוידסון לחינוך מדעי (אולם הברווז, מכון דוידסון לחינוך מדעי , מכון ויצמן למדע ברחובות). האירוע יעסוק בסכנות וההבטחות הטמונות ברשת. איך נגלוש בצורה בטוחה. ההרצאה פתוחה לקהל הרחב מגילאי 16 ומעלה ומומלצת להורים ולילדים. לינק להרשמה - http://davidson.weizmann.ac.il/programs/tarbut_mada_may