קספרסקי: האקרים פרצו לארגונים ב-40 מדינות, כולל ישראל

במעבדת קספרסקי אמרו כי בנקים, חברות תקשורת וארגונים ממשלתיים ברחבי העולם, כולל בישראל, הם המטרות המרכזיות למתקפה; החשודים המיידים הם קבוצות GCMAN ו-Carbanak המוכרות

מומחי מעבדת קספרסקי חשפו היום (ד') סדרה של התקפות ממוקדות "בלתי נראות", שמשתמשות בתוכנה לגיטימית: כלי בדיקות חדירה וניהול הזמינים לציבור, וכן בסביבת PowerShell לאוטומציה של משימות במערכת חלונות - ללא הכנסת קבצי קוד זדוני אל הדיסק הקשיח, אלא באמצעות החבאתם בזיכרון בלבד. גישה משולבת זו מסייעת למנוע זיהוי על ידי טכנולוגיות של "רשימות לבנות", והיא מותירה את חוקרי הפורנזיקה כמעט ללא מצאים או דוגמיות של קוד זדוני שניתן לעבוד איתם. התוקפים נשארים בסביבה רק למשך הזמן הנדרש כדי לאסוף מידע חיוני, לפני שהם מוחקים את העקבות שלהם מהמערכת באתחול הבא.

בקספרסקי אמרו כי בסוף 2016, יצרו מספר בנקים קשר עם חוקרי החברה, שמצאו בשרתי הבנקים תוכנה לבדיקות חדירה בשם Meterpreter, שכבר משמשת למטרות זדוניות, ואשר לא הייתה אמורה להימצא שם. מעבדת קספרסקי חשפה כי קוד Meterpreter שולב עם מספר סקריפטים לגיטימיים של PowerShell וכלים אחרים. השילוב בין הכלים הותאם כדי ליצור קוד זדוני אשר יכול להתחבא בזיכרון ולאסוף סיסמאות של מנהלי מערכת מבלי להתגלות, כך שהתוקפים יוכלו לשלוט מרחוק במערכות הקורבן. נראה כי מטרת העל הייתה לגשת לתהליכים פיננסים.

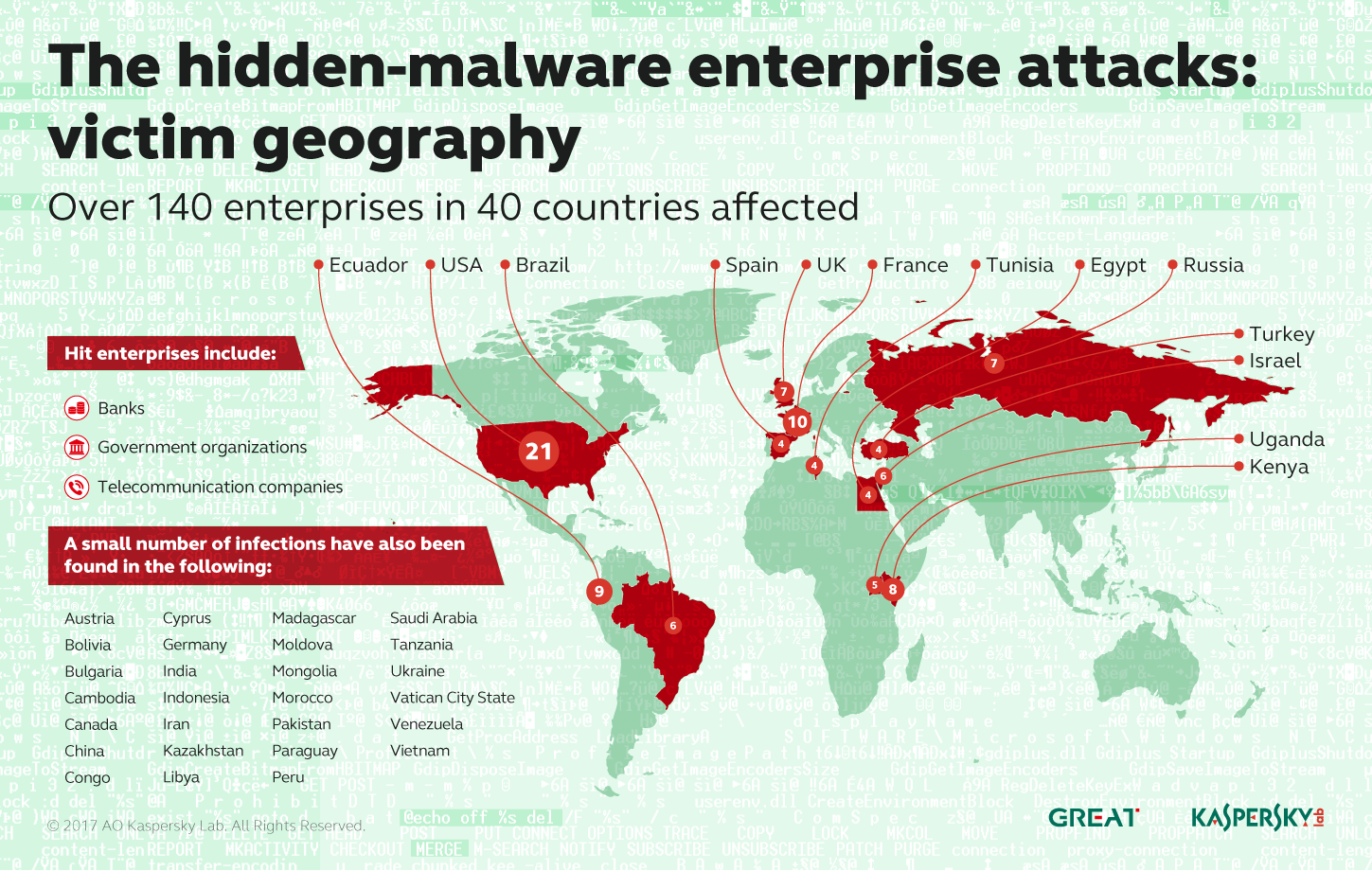

במהלך הבדיקה, הוסיפו בקספרסקי, החוקרים גילו כי התקפות אלה התרחשו בהיקף נרחב: הן פגעו ביותר מ- 40 רשתות ארגוניות במגוון מגזרים עסקיים, כשרוב הקורבנות ממוקמים בארה"ב, צרפת, אקוודור, קניה, בריטניה, רוסיה, וגם בישראל. בסך הכל, נרשמו הדבקות ב-40 מדינות.

בקספרסקי אמרו כי לא ידוע מי עומד מאחורי ההתקפות. בחברה הוסיפו כי השימוש בקוד פתוח לפריצה, השימוש בכלים נפוצים של חלונות והדומיינים שאינם מוכרים, מקשים מאוד על היכולת לקבוע מי הקבוצה האחראית להתקפות - קשה אף לקבוע האם מדובר בקבוצה יחידה או מספר קבוצות החולקות את אותם הכלים. קבוצות ידועות שנקטו בגישות דומות בעבר הן GCMAN ו- Carbanak.

סרגיי גולבנוב, חוקר אבטחה ראשי במעבדת קספרסקי, אמר: "הנחישות של התוקפים להסתיר את הפעילות שלהם ולהפוך את הזיהוי והתגובה לאירוע לקשים בהרבה, מסבירה את המגמה האחרונה של שימוש בטכניקות נוגדות פורנזיקה ושל קוד זדוני מבוסס זיכרון. זו הסיבה שחקירת זיכרון הופכת לחיונית לצורך ניתוח קוד זדוני והמרכיבים שלו. באירועים מיוחדים אלה התוקפים השתמשו בכל שיטה אפשרית נגד פורנזיקה, כשהם מראים כיצד אין צורך באף קובץ של קוד זדוני לצורך חילוץ מוצלח של נתונים מהרשת, וכיצד השימוש בכלים לגיטימיים ובקוד פתוח הופכים את ייחוס ההתקפה לכמעט בלתי אפשרי".