צה"ל ושב"כ פגעו בשרתי חמאס שהכילו מידע של חיילים

התחזו ל"שרה", "מריה" ו"עדן": מערכת הביטחון "סיכלה טכנולוגית" תשתיות שרתים של חמאס שהכילו מידע על מאות חיילי צה"ל. המידע נשאב באמצעות וירוסים שהושתלו בטלפונים הניידים של אותם חיילים, תוך שימוש בדמויות פיקטיביות של נשים. בצה"ל מעריכים כי לא נגרם נזק משמעותי

לאורך החודשים האחרונים זיהו מחלקת ביטחון המידע באגף המודיעין בצה"ל ושירות הביטחון הכללי ניסיונות חוזרים של ארגון הטרור חמאס לשתול וירוסים שיאפשרו גניבת מידע בטלפונים ניידים של משרתי צה"ל. הבוקר (יום א') הותר לפרסום כי בסוף השבוע הצליחו אגף התקשוב וההגנה בסייבר בצה"ל בשיתוף פעולה עם שב"כ לבצע סיכול טכנולוגי של שרתי חמאס שבהם אוחסן המידע שנלקח מטלפונים ניידים של מאות חיילים, רובם לוחמים וקצינים זוטרים. בצה"ל אמרו כי זו הפעם הראשונה שמבוצע סיכול טכנולוגי באופן זה, אך סירבו לציין באיזו צורה בוצע הסיכול או מה סוכל למעשה.

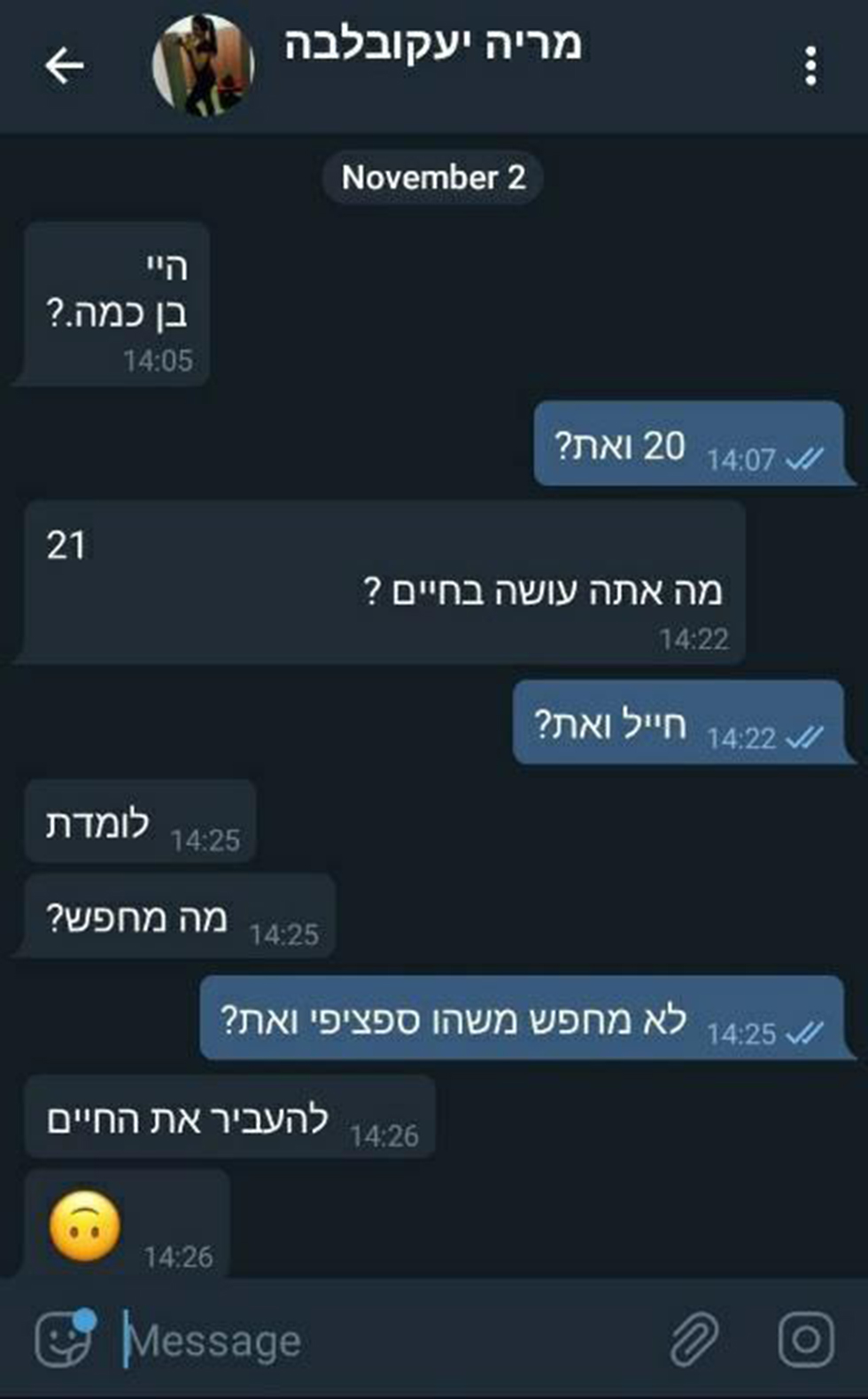

בארבע השנים האחרונות מנסים בחמאס לאסוף מידע על צה"ל באמצעות הוצאת מידע מטלפונים ניידים של משרתים. כמו במקרים בעבר, גם בפעם הזאת פנו בעיקר דמויות נשיות פיקטיביות לחיילי צה"ל, ולאחר התכתבות קצרה ביקשו מהם להתקין תוכנה שבה הושתל וירוס שפעל ברקע והעביר מידע רב לשרתי ארגון הטרור חמאס. אחת הדמויות, שזוהתה בשנת 2018 ולא נחשפה עד כה, הובילה לגילוי ניסיונות חמאס האחרונים. בצה"ל זיהו כי בניגוד לעבר, ניסה חמאס לשתול וירוסים גם בטלפונים של חיילים שאינם לוחמים.אל"מ ר', ראש מחלקת ביטחון מידע בצה"ל, אמרה כי במסגרת המבצע האחרון חמאס השתמש לראשונה באפליקציית טלגרם כדי לפנות לחיילים. "בעבר היה שימוש ברשתות חברתיות כדוגמת פייסבוק, וואטסאפ ואינסטגרם", היא אמרה. "חלק מהדמויות הציגו את עצמן כחירשות או ככבדות שמיעה כדי להימנע מהצורך לשוחח טלפונית ובנוסף היה שימוש בהודעות קוליות כדי להעלות את רמת האמינות שלהן". חלק מהפרופילים הפיקטיביים שבהם השתמש חמאס הופעלו במשך כמה שנים, והועלו בהם תכנים שנראו רגילים לחלוטין - בין היתר גם סרטונים של ארוחות בוקר וציטוטים שונים.

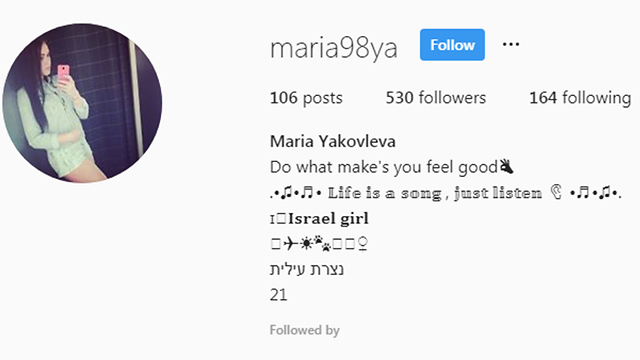

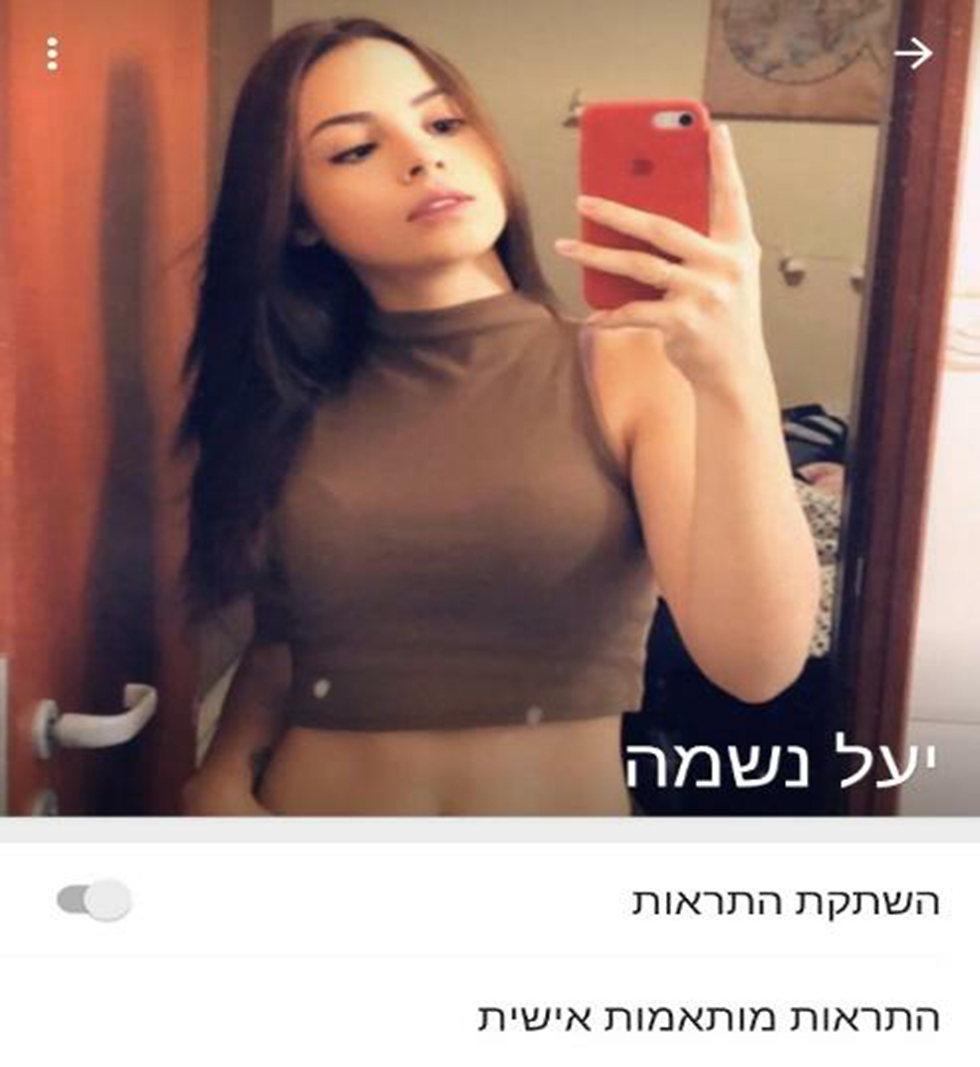

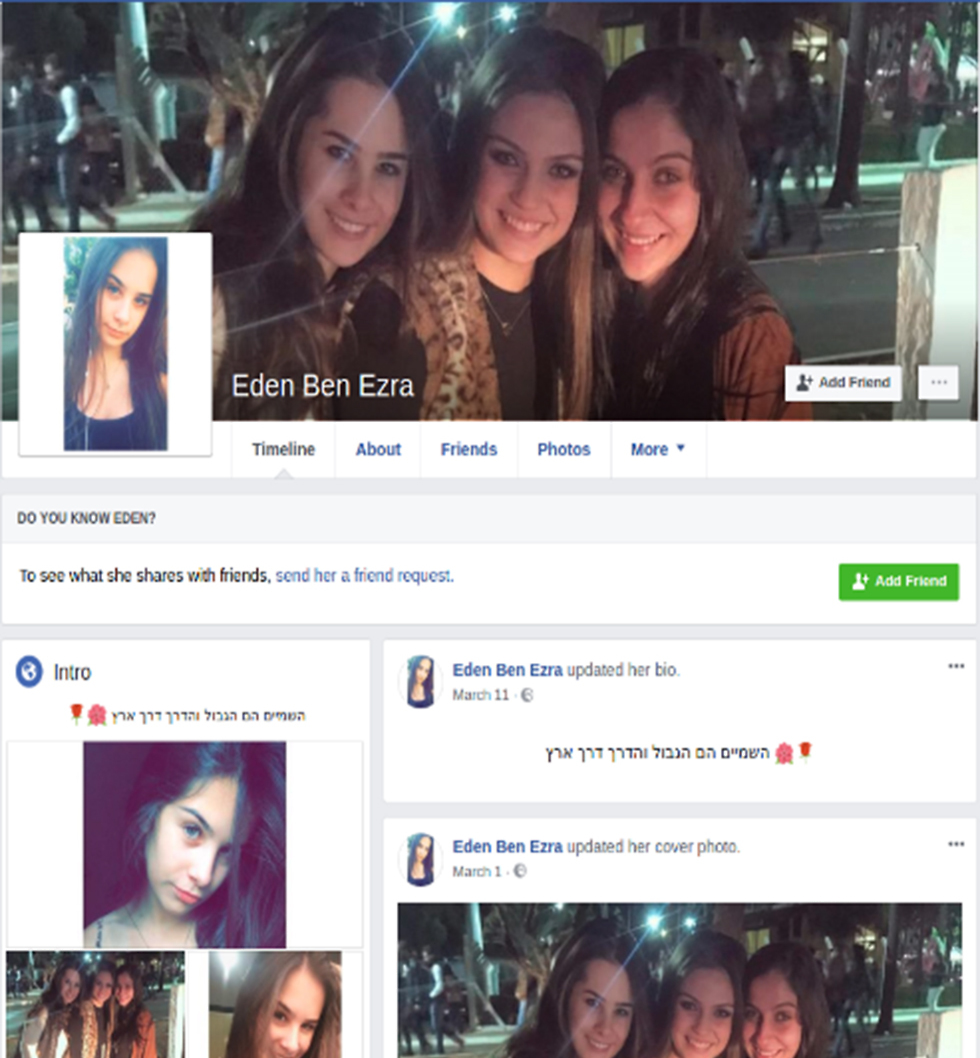

בצה"ל זיהו שש דמויות נשיות בהן הצליח חמאס להגיע לניידים של משרתים: שרה אורלובה, מריה יעקובלבה, עדן בן עזרא, נועה דנון, יעל אזולאי ורבקה אבוקסיס. "דמויות רבות מציגות עצמן כעולות חדשות לארץ במטרה לחפות על היעדר השליטה המלאה בשפה העברית", הסבירה אל"מ ר'. "במטרה להגדיל את האמינות השתמשו בהאשטאגים רבים ובשורת התיאור הן השתמשו בסלנג כדי ליצור אמינות כצעירות ישראליות". בצה"ל אמרו כי חמאס אף ערך את התמונות כדי להקשות על זיהוי מקורן. רוב הפרופילים שחשף צה"ל הפסיקו להעלות תכנים חדשים ברשתות החברתיות בשנה שעברה.

"זה מאוד פשוט להפיץ אפליקציות שכאלה בטלגרם ובפייסבוק ולהגיע לאותן אוכלוסיות יעד, בין אם זה לוחמים או תומכי לחימה שנמצאים באזורים כמו רצועת עזה או יהודה ושומרון", הסביר לאולפן ynet לוטם פינקלשטיין, מנהל מחלקת מודיעין סייבר בצ'ק פוינט. "אבל הסיפור הוא איך צה"ל ושב"כ הגיעו למידע והצליחו אולי לשים יד על המידע הזה".

הוא ציין כי "כל פעילות של הגנת סייבר לא יכולה להתעסק רק בהגנה. היא צריכה גם לפעמים ליזום – וכאשר התוקפים לא נזהרים וחושפים את התשתיות והשרתים יש הצצה לאיך נראה הצד התוקף". לדבריו, אנשי החמאס "יכלו לדעת מתי יוצאים לסיור, איפה הוא עובר, לקחת תמונות ולצלם מפות ומסמכים ואף לפתוח מיקרופון ולהאזין לישיבות".

"יש לך זמן לעשות בלילה שיחת וידאו?"

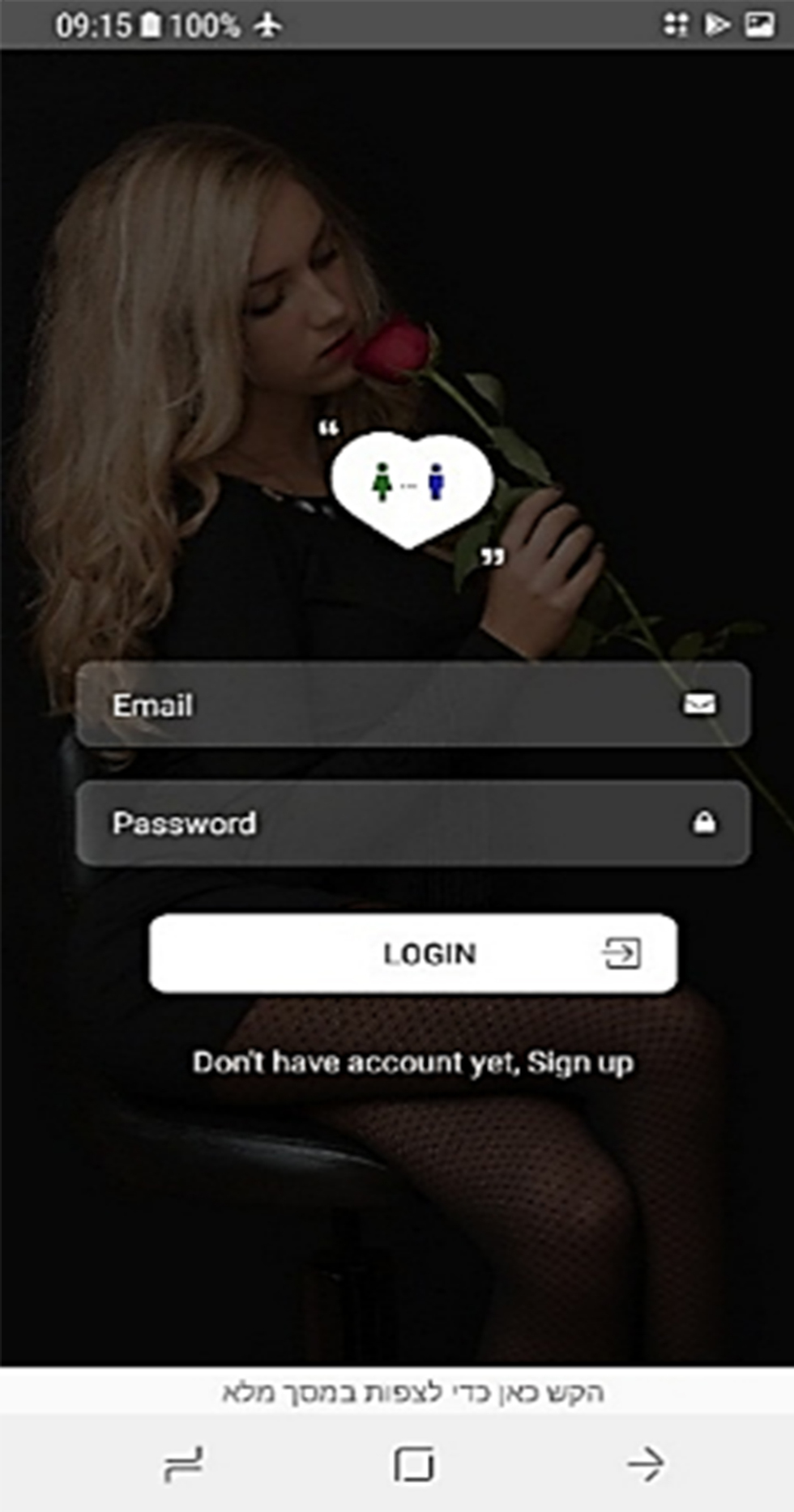

הווירוסים הושתלו בטלפונים הניידים תוך שימוש בשלוש אפליקציות, שמאפשרות להעביר תמונות לזמן קצר בדומה לאפליקציית סנאפצ'אט. לאחר העברת התמונות – ניתן להורידן באמצעות קישור בלבד. האפליקציות זוהו בשמות "ZatuApp", "Catch&See" ו-"GrixyApp".

באחת השיחות שקיים חייל עם הפרופיל הפיקטיבי מריה יעקובלבה, היא מציעה לחייל לשוחח בוידאו. "זה בסדר שנעבור לוואטסאפ?", הוא תוהה בפניה, ואז היא מציעה לו לעבור לאפליקציית "Catch&See", ומציעה בהמשך גם לשלוח לו תמונות עירום באפליקציה. החייל פנה אליה בשעה 23:13 ושאל אותה "מתי תהי מוכנה", אולם היא לא השיבה. בהמשך הוא גם תהה בפניה "לאן נעלמת?".

בשיחה אחרת שתועדה בין איש קבע לפרופיל פיקטיבי שכונה בשם "עדן בן עזרא", היא מבקשת ממנו את חשבון האינסטגרם שלו ולאחר מכן מציעה לו להוריד את אפליקציית Catch&See. "מה שמך בקאצ?", היא שואלת, והוא עונה "מה זה". היא מציעה לו להוריד את האפליקציה ומבטיחה שתשלח לו תמונות. לבסוף איש הקבע מצליח להוריד את האפליקציה, ו"עדן" מנתקת עמו קשר.

במהלך החקירה גילו במחלקת ביטחון המידע באמ"ן כי לאחר התקנת האפליקציה ואישור ההרשאות למצלמה היא קורסת ועל המסך מופיעה הודעת שגיאה. בהמשך לוגו האפליקציה נעלם מהמסך אך למעשה היא ממשיכה לפעול ברקע ומאפשרת לחמאס לשאוב ממנו מידע.

בשעה 10:30 צייץ חשבון הטוויטר של צה"ל תמונה של הפרופיל הפיקטיבי נועה דנון. גולשים רבים החלו לתהות אם החשבון נפרץ או שמא אחד החיילים שמתפעלים אותו טעה, מאחר שלצד התמונה לא נכתב דבר.

בצה"ל אמרו כי "לאפליקציה יכולות גבוהות, שמאפשרות צילום תמונות מרחוק באופן עצמאי, מתן גישה לקבצים, איסוף מספרי טלפון, איסוף מסרונים, הקלטת נפח, העברת אנשי קשר, קבלת נתוני מיקום, גישה למצלמה ועוד".

דובר צה"ל, תא"ל הדי זילברמן, אמר כי "ככל שאנחנו מזהים כעת, לא נגרם נזק ביטחוני. במקרים שזיהינו כי יתכן ויגרם נזק שכזה פעלנו באופן מיידי מול אותו משרת צה"ל. כמו כן, זיהינו כי חמאס הרחיב את המאתרים שלו ופנה לאוכלוסיות נוספות, בשונה מאירועים קודמים שבהם התמקד בלוחמים".

בצה"ל חידדו את הנחיות בטחון המידע וקראו לחיילים להוריד אפליקציות אך ורק ממקורות מוכרים ומהימנים בלבד. בימים הקרובים ייקראו מאות חיילים להגיע לתשאול ולמסור את מכשיריהם הניידים לטובת ניקוי הווירוס מהמכשיר.