שלוש מתקפות הסייבר שנחשפו בשבועיים האחרונים הכניסו מנהלים רבים במשק הישראלי לעצבנות מוגברת. כן, ידענו שיש האקרים שתוקפים אתרים, אבל זה תמיד קורה לחברות אקזוטיות בעולם הגדול. מי תיאר לעצמו שזה יכול לקרות ממש פה בישראל, שזה יכול לקרות אפילו לנו.

פושעי סייבר הם ממש לא אנשים נחמדים, כך מתברר עכשיו לכולם. הם חסרי אחריות, חסרי סבלנות וחסרי חמלה, הם תובעים סכומי כסף בלתי נסבלים, ומה שהתגלה במתקפות האחרונות: הם זחוחי דעת ומתנשאים והם רצים לספר לחבר'ה ולחשוף את החברה האומללה בקלונה.

האם זה מקרי לגמרי, שכל המתקפות האלה מתגלות עכשיו בזו אחר זו? לא, ואם היינו מקשיבים למומחי הסייבר, ייתכן שלא היינו מופתעים. היד המכוונת את המתקפה נמצאת בטהרן, וכספי הכופר – אם הם משולמים – מגיעים לשם בסופו של דבר. ישראל מצויה תחת מתקפת סייבר איראנית זה מספר חודשים. לפי פרסומים זרים ישראל נמצאת במלחמת סייבר מתמשכת מול איראן ותקיפות הסייבר שלה מכאיבות מאוד לאיראנים. ואם הדברים שאומרים לנו נכונים, האיראנים הצליחו לחדור לחברות ישראליות רבות נוספות, והם מסתתרים שם ומחכים לרגע הנכון כדי לשחרר את המתקפות הבאות.

הנה כמה דברים שצריך לדעת על האירועים שקרו, בהם דברים שמתפרסמים כאן לראשונה, וגם כל מה שאפשר לדעת על מלחמת הסייבר בין ישראל ואיראן.

(צילום: אורי דוידוביץ)

מה קורה בשירביט

היום מלאו שבועיים לחשיפת הפריצה לשרתים של חברת הביטוח שירביט. הפורץ, שנושא את השם Black Shadow, הצליח להפתיע את כולם בדרך ההתנהלות שלו, שכללה פרסום של מסמכים שקצר מהשרתים, לאחר מכן דרישת כופר עם מועד תשלום בלתי אפשרי, ולאחר שזו לא מולאה – פרסום מסיבי של מסמכים נוספים. אחרי כל זה הוא ניתק את הקשר והציע למכירה את כל המסמכים בדארקנט. יש עדויות שייתכן וקיבל 100 אלף דולר תמורת הנתונים. אחד המומחים שהיו מעורבים באירוע מגדיר אותו "פעולת חבלה".

מה אנחנו יודעים על האירוע בשירביט?

הפריצה התגלתה אמנם לפני שבועיים, אבל התבצעה ככל הנראה ארבעה חודשים לפני כן. אנחנו יודעים שהסיבה שהתוקפים בחרו בשירביט הייתה ככל הנראה פרוזאית: מערכות ההגנה שלה היו מחוררות ככברה והקלו מאוד על החדירה. החוקרים מניחים בוודאות גבוהה, שאחד מחברי קבוצת התקיפה הוא ישראלי, או לפחות דובר עברית על בורייה. אנחנו יודעים שהמשא ומתן הופסק אחרי 24 שעות, ובתמיכת כל הגורמים המייעצים הוחלט שאין טעם בתשלום כופר, כשכוונת התוקפים היא בעליל – השפלה. בשלב הזה החברה משלימה את מה שמוגדר "שיקום התשתיות" - בניית מערכות ההגנה החדשות שלה והחזרה לפעולה את המערכות שנפגעו. אתר החברה חזר ועלה, לאחר שהרשויות השתכנעו שהוא אובטח ברמה הנדרשת. בראש האתר מופיע מכתב התנצלות של מנכ"ל החברה בפני הלקוחות.

מה אנחנו לא יודעים על האירוע בשירביט?

מרגע שהתוקף הסתלק וחדל לפרסם, בשירביט ניתקו מגע עם התקשורת ונכנסו למוד 'חמקן'. ובכל זאת מתברר, שלמרות החקירה הפורנזית המקיפה, עד רגע זה אין עדות חותכת לזהות התוקפים. ההנחה, שיש להם אוריינטציה איראנית, נובעת מניתוח שיטת הפעולה אבל הם טשטשו את העקבות כך שקשה מאוד לחוקרים להבין. הציבור אינו יודע מה באמת המידע שנגנב משירביט. החברה פרסמה רשימה חלקית מתוך מה שהתוקפים פרסמו. אם להאמין להאקרים, זהו קצה הקרחון של כמויות נתונים אדירות שנקצרו משרתי החברה, ושהיא אינה מדווחת עליהם עד כה. אנחנו לא יודעים לאשורו אם מאגר כרטיסי האשראי המאובטח של לקוחות החברה נפרץ. אנחנו לא יודעים מה הנזק שנגרם ללקוחות החברה מעבר לפגיעה הקשה בפרטיותם. ואנחנו לא יודעים בכמה החברה מעריכה את הנזק הכולל שנגרם לה באירוע.

מה קורה בעמיטל

האירוע בחברת עמיטל הוא אירוע של 'כמעט ונפגע'. המתקפה הייתה עלולה לפגוע קשה במערך המשלוחים הימיים והאוויריים מישראל ואליה, אבל היא נוטרלה ברגע האחרון. חברת עמיטל היא יצרנית תוכנה, ספקית של כ-70 אחוזים מחברות השילוח הישראליות וככזו היא מהווה צינור גישה נוח אליהן. ממחשבי עמיטל התוקפים התקדמו בזו אחר זו לחברות השילוח ושתלו במחשביהן תוכנת כופר. אם התוקפים היו לוחצים על הכפתור, כל המערכות היו נחסמות, נעצרות, ואיתן גם רבים מהמשלוחים לישראל. אז מילא החבילה שלכם מעלי-אקספרס, אבל תחשבו על משלוחי חיסוני הקורונה שבדרך.

מה אנחנו יודעים על האירוע בעמיטל?

התוקפים התבססו בשרתים של עמיטל ושהו בהם חודשים ארוכים, שנוצלו לחדירה לחברות הנוספות. הכופרה התגלתה באקראי ופעולה מהירה של צוותי ההתערבות של מערך הסייבר הובילה לאיתור החברות שאליהן זלגה הכופרה. ההשערה היא, שמדובר בגורמים איראניים, בעיקר בגלל מאפייני המתקפה. הם תכננו לדרוש כסף. לפי דיווח לבורסה של חברת השילוח אוריין היה דלף מידע משרתי אוריין ומ-40 חברות נוספות, שהופסק לאחר כמה שעות. ככל הידוע לא מתנהל משא ומתן עם התוקפים, ולמעשה הם אפילו לא הזדהו ולא הציגו דרישות כופר. אולי הם כועסים על עצמם שהתמהמהו ביציאה לפעולה.

מה אנחנו לא יודעים על האירוע בעמיטל?

הנהלת החברה לא טרחה ליידע את הציבור על האירוע. לאחר שהתפרסם היא מסרה הודעה קצרה באמצעות יועץ תקשורת ששכרה והודתה: "בשלב זה ישנה פגיעה נקודתית". מעבר לזה אנחנו לא יודעים מיהם התוקפים, מה היה נתיב החדירה שלהם ומהם כלי הכופרה שבהם השתמשו. אנחנו גם לא יודעים מהו היקף המידע שנגנב, מה מידת הנזק ואם חלו שיבושים במערך הלוגיסטי הישראלי. אנחנו לא יודעים מי נמצא בצוותי הפעולה שהחברה שכרה, ומהם הממצאים שלהם.

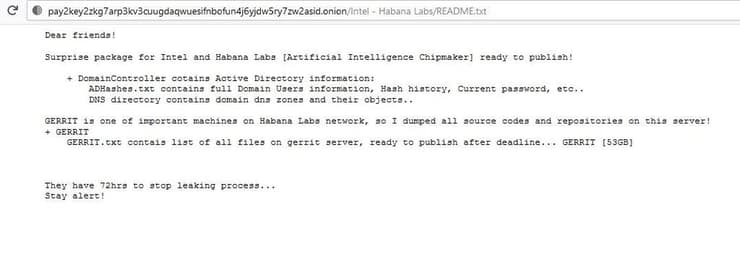

מה קורה באינטל

חברת הבאנה לאבס הישראלית, חברה בת של אינטל, נפלה קורבן לקבוצת פושעי סייבר מוכרת היטב בישראל, המכנה את עצמה Pay2key. הקבוצה העלתה לאתר ה-Onyon שלה בדארקנט רשימה מבהילה של תיקיות קבצים, שהצליחה לקצור משרתי הבאנה לאבס. טכנולוגיית מעבדי הבינה המלאכותית של הבאנה היא חוד החנית של אינטל במאבק מול Nvidia, המתחרה הגדולה. פרסום הקוד של התוכנה עלול לפגוע קשות בתוכניות של אינטל. התוקפים נתנו לאינטל אורכה של 72 שעות לשלם את הכופר, שמסתיימת מחר.

מה אנחנו יודעים על האירוע באינטל?

למעשה כלום. אפשר רק לשער השערות. עצם הידיעה על המתקפה היא בזכות הפרסום של התוקפים. העובדה שהם השתתקו בימים האחרונים מעידה כאלף עדים שאינטל מנהלת מו"מ נמרץ. העובדה שמדובר במידע קריטי לחברה, והכרת עומק הכיסים של אינטל, מאפשרות לשער שמדובר בסכומים של עשרות מיליוני דולר, אולי מאות.

מה אנחנו לא יודעים על האירוע באינטל?

מבחינה תקשורתית אינטל עושה בית ספר ליועצי תקשורת: החברה פשוט אינה אומרת דבר על מה שקורה. "העניין בבדיקה" היא הנוסח המדויק. מפתיעה לא פחות העובדה, שהאירוע לא מסוקר כלל בערוצי התקשורת הבינלאומיים. כך נשאר המשא ומתן עם התוקפים תחת מעטה חשאיות, שכל כך לא מתאים לחברה ציבורית אמריקאית. אנחנו לא יודעים מהו סכום הכופר שנדרש, לא יודעים אם אינטל מתכוונת לשלמו וגם לא אם מתקיים משא ומתן עם התוקפים.

כאב ראש ושמו Pay2key

במתקפת Pay2key על חברות ישראליות בחודש שעבר, היו שלוש חברות שסירבו לשלם כופר. טעות גדולה, ענקית. הקבוצה מימשה את האיום שלה וכפי שנחשף היום ב-ynet, היא פרסמה את כל הקבצים של החברות האלה באתר הדארקנט שלה.

קבוצת Pay2key היא כאב ראש אמיתי לכל מי שנתקל בה, וכרגע מדובר באינטל העולמית. מומחי סייבר אומרים כי גם לאחר שמתנהל משא ומתן איתה ומוסכם על תשלום כופר, לא תמיד הקבוצה עומדת במילתה. מומחה שקיים משא ומתן עם Pay2key בעבר אומר: "כדאי שמי שעושה את המשא ומתן עבור אינטל ידע – הקבוצה הזאת, אסור לשלם לה שקל. זו קבוצה בלתי אמינה בעליל. חברות ישראליות שילמו לה כסף וחלקן לא קיבלו את התמורה בעבור התשלום". מומחה אחר אומר: "זה ברור לגמרי, שאנשי Pay2key ינסו להשתמש במידע שגנבו מאינטל לצרכים שלהם. כך שגם אם ישחררו אותה, זה לא יפגע פחות באינטל וזה צריך להיות ברור לאנשים שם".

אז מה היה לנו עד כה

בועז דולב, מנכ"ל חברת הגנת הסייבר קלירסקיי, ומי שלקח חלק בצוותי התגובה בשירביט, אומר שיש מכנה משותף לכל שלוש התקיפות הגדולות האחרונות: "בכל החברות קו ההגנה הראשון שלהן היה מאוד חלש. מערכות שלא עשו 'פאצ'ינג', תוכנות מיקרוסופט שלא עודכנו בזמן. כמעט הייתי קורא לזה פרצה קוראת לגנב. זה כמו שאתה יוצא מהבית ומשאיר אותו פתוח. חברות בישראל חייבות להבין, שאם הקו הראשון שלהן לא טוב, הן ייפרצו".

בריאיון ראשון לתקשורת אומר חן גיראט, ראש אגף המבצעים במערך הסייבר הלאומי, שהמתקפות האחרונות הן חלק מתופעה כוללת של התגברות מתקפות למטרות הפרעה ושיבוש פעולות החברה, בניגוד לפעולות דלף מידע וכופרה הנפוצות. "אין ספק שהפרופיל התקשורתי פה מהדהד. העוצמה שלנו היא ביכולת להגיב מהר. זה קרה הן בעמיטל והן בשירביט והתגובה המהירה מאפשרת לנו להגן ולראות איך אנחנו מכינים את שאר המשק לדבר הזה".

מערך הסייבר הוכיח את חשיבותו, אבל נשמעות טענות שהוא לא נוכח מספיק באירועים

"בכל המקרים שאנחנו מדברים עליהם פה, נחשפה העזרה של המערך לגופים. יש הרבה גופים שאנחנו מסייעים להם וזה לא נחשף. המערך מוכיח שהוא חיוני בכל פעם ובטח באירועים בסדר גודל כזה. אבל אנחנו לא יכולים להגיע לכל הגופים כל הזמן ולכן מנסים ליישם מנופים נוספים במשק, פיקוח של רגולטורים, קבלת סמכויות שיאפשרו לנו לממש את כל האחריות הזאת".

קמפיין לשינוי המודעות

כבר שנים כותבים בתקשורת על סכנות מתקפות הסייבר ותוצאותיהן העגומות, כבר שנים שמערך הסייבר וגורמים נוספים ממליצים, מנחים, מתריעים. שום דבר מזה לא היה אפקטיבי כמו המתקפה על שירביט, שחשפה עד כמה מתקפת סייבר עלולה להיות פוגעת ומרושעת. "ההד התקשורתי יצר כדור שלג, וזה מאפשר לאחרים להתמגן ומשפר את המודעות לאירועי סייבר", אומר גיראט. "זה היה קמפיין חזק לקידום המודעות לסכנות הסייבר, אני רואה את זה מבחינת התודעה של מנכ"לים, הנהלות, דירקטוריונים בכל החברות, זה עשה שינוי תודעתי. מהבחינה הזאת זה ממש מצוין", אומר דולב.

המערכה מול איראן

והנה אנחנו מגיעים לסיפור העיקרי, וכנראה הסיפור שעליו אפשר להגיד הכי פחות. המתיחות הגוברת מול איראן, המתקפות עליה שמיוחסות פעמים רבות לישראל, וחוסר היכולת להגיב בצורה גלויה, הופכים את זירת הסייבר למקום אידיאלי להתנקמות בישראל. ובגלל שהיכולת שלהם לתקוף את מערכת הביטחון מזערית עד אפסית, המגזר העסקי הוא היעד העיקרי.

אומר דולב: "ברור לגמרי, שהאיראנים נמצאים בקמפיין תקיפה רחב נגד המון חברות בישראל, וזה התחיל באוגוסט, אולי אפילו לפני זה. במאי או ביוני התקבלה שם החלטה להפעיל כל מה שאפשר מול ישראל". קלירסקיי פרסמה התרעות על הכוונות לתקוף את ישראל. חלק מהמתקפות נחשפו בחודש שעבר בשורת תקיפות בתוך יומיים. לדבריו, המתקפות האחרונות הן המשך לאותה קריאת קרב מחודש יוני. "זה אותו גל על כלל המשק בישראל והוא מאוד כבד", אומר דולב.

מומחה סייבר אחר אומר שלא מדובר בהכרח במתקפה שמנוהלת על ידי הממשל האיראני: "צריך לחשוב על זה כמו על תאי הטרור של אל קאעידה: יש להם אחדות מטרה – לחבל ולפגוע בישראל – וכל אחד פועל בדפוס פעולה שהוא בוחר. זה לא שכל התוקפים מקבלים משכורת ממשמרות המהפכה".

צחי רייכנשטיין, מנכ"ל חברת הגנת הסייבר סייבונט, אומר: "להערכתנו, פעילות אירנית נגד תעשיות קריטיות במזרח התיכון ובארה"ב - כולל נפט וגז, אנרגיה, ים, חלל וביטחון - תמשיך להוות איום גבוה במיוחד בחודשים הקרובים שכן התוקפים צפויים להמשיך ולפתח את הטקטיקות לשיפור יכולות התקיפה באמצעות חדירה פנימית למערכות הארגון". תומר פרי, מנכ"ל חברת Innocom מקבוצת אמן אומר: "התקפות הסייבר על הארגונים מהוות לחימה לכל דבר ועניין בין מדינות. דרך התקפות כאלה כאמור ניתן להשיג מידע אסטרטגי, להשבית פעילויות מרכזיות ולגרום מבוכה והרס".

מה השלב הבא במערכה על איראן? אם שואלים את המומחים, הם יתפלאו אם לא נשמע על מתקפת סייבר מסיבית על גופים איראניים בזמן הקרוב. מתקפה אנונימית כמובן, אבל כזו שתאותת על העליונות הטכנולוגית של התוקף על פני היכולות של המתקפות על חברות ישראליות. ואז כמובן יהיו פעולות תגובה איראניות. "אני לא רואה איך זה מסתיים", אומר דולב.