קבוצת סייבר החשודה כאיראנית הפעילה קמפיין למטרות ריגול ותקיפה של תעשיות ביטחוניות ותעופה בישראל, איחוד האמירויות, וכן ככל הנראה גם הודו, טורקיה ואלבניה. על פי חוקרי חברת הסייבר מנדיאנט שבבעלות גוגל, הקבוצה מזוהה עם קבוצה אחרת שלה קשרים ישירים עם משמרות המהפכה באיראן. לדברי החוקרים, הקישור הפוטנציאלי של הפעילות למשמרות המהפכה האיראניות משמעותי על רקע מלחמת "חרבות ברזל" ולאור המתיחות האחרונה עם איראן.

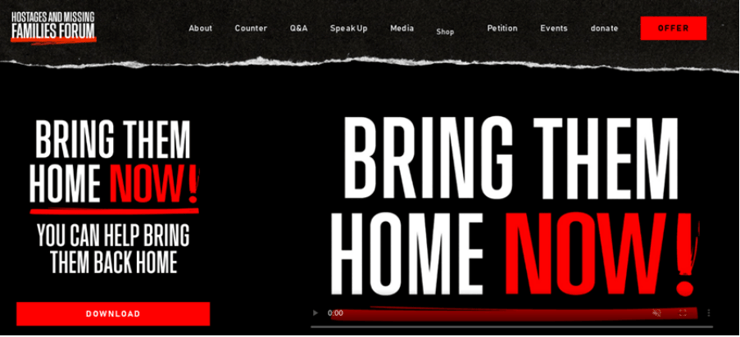

על פי הנתונים שבידי מנדיאנט, קבוצת התקיפה פעילה לפחות מאז יוני 2022, והקמפיין נותר פעיל נכון לפברואר 2024. במסגרת התקיפה נעשה שימוש בתוכן שמקושר באופן ישיר למלחמה בעזה, כולל התחזות לתנועת "Bring Them Home Now" שקוראת להשבת החטופים הישראלים משבי חמאס. עם זאת, הקבוצה השתמשה בשלל אמצעים כדי לנסות ולפרוץ למחשבים וטלפונים של עובדים באותן תעשיות.

ריפרש

המלחמה על ההייטק / עם ליעד אגמון

47:31

בין היתר זיהו החוקרים עשרות מודעות דרושים מזויפות ואתרי חיפוש עבודה מתחזים ששימשו להשגת נתוני התחברות ופרטים אישיים של עובדים. המטרה היא כמובן לנסות ולהתחזות לעובדים אלה במערכות החברות והארגונים המותקפים. קשה להעריך את הצלחת התקיפות האלה או לדעת בבירור את היקף המידע שהצליחו לגנוב. בין היתר, הקבוצה השתמשה באתר שמתחזה ל"Bring Them Home Now" כדי להפיץ נוזקה בשם MINIBUS. בעת התקנת הנוזקה מוצג למשתמש תוכן מזויף (תמונה של מחאה להשבת החטופים) שנועד ליצור לגיטימיות בעיני המשתמש ולהסוות את פעילות ההאקרים.

הקבוצה גם השתמשה באתר שמתחזה לחברת בואינג (Boeing) כדי להפיץ נוזקה אחרת בשם MINIBIKE, וגם כדי לגנוב סיסמאות באמצעות עמודי התחברות (login) מזויפים. שיטות ההסוואה בהן השתמשו ההאקרים האיראנים כללו: הנדסה חברתית כולל שליחת הודעות ומיילים פישינג והפצת אתרים מזויפים להורדת נוזקות; שימוש בתשתית ענן של מיקרוסופט (Azure) - שתקשורת מולה נראית כמו פעילות לגיטימית; שימוש בתשתית שממוקמת בישראל ובאיחוד האמירויות (באותן המדינות של הארגונים שהקבוצה תוקפת), מה שעשוי להקשות לזהות פעילות זדונית של הקבוצה מול אותם גופים.

השיטה האחרונה מדאיגה מכיוון שהיא מצביעה על כך שההאקרים מסוגלים לפעול כלקוחות של תשתיות ענן בישראל ללא חשש. באופן כללי התרשמות החוקרים הייתה שההאקרים האלה פועלים בשיטות ייחודיות שלא נצפו בעבר עם קבוצות האקרים איראניות. כלומר מדובר בקבוצה יותר מתוחכמת מאלה שהכירו בעבר. החוקרים גם ציינו שהשימוש המתוחכם שהקבוצה עושה בתשתיות מקומיות הופכת את הזיהוי של הפעילות שלה לאתגר לא קל לפיצוח. הפיתוח של הנוזקות בהן עושה שימוש הקבוצה מצביעה על יכולות גבוהות ביחס לממוצע.

פעילות הסייבר האיראנית גדלה מאוד בשנים האחרונות ובעיקר בשנה החולפת, גם בגלל המלחמה בעזה אך גם עקב הניסיון האיראני לחסום את ישראל וארה"ב מלהתערב בניסיונות ההשפעה שלה ברחבי המזרח התיכון בשיתוף רוסיה וסין. מנגד איראן גם ספגה הרבה מאוד פעולות סייבר מגורמים המזוהים עם ישראל ושלפי גורמים זרים אף פועלים בשליחותה. בין היתר הושבתו נמלים, תחנות דלק ולאחרונה אף דווח על פיצוץ מסתורי בצינור גז חשוב במדינה. עם זאת קשה מאוד לייחס לצד כזה או אחר פעולות ולרוב מדובר על קישור נסיבתי.

מחקר קודם של מנדיאנט חשף שאיראן וחמאס לא פעלו בתיאום ברקע התקיפה של ה-7 באוקטובר. מנגד, במיקרוסופט העריכו שהאקרים המזוהים עם איראן כן פעלו לצד האינטרסים של חמאס ואף מינפו טכנולוגיות חדשות כגון AI או עשו שימוש במבצעי השפעה. במערך הסייבר העריכו מצדם שרמת התחכום של מתקפות הסייבר על ישראל הפכו למתוחכמות יותר והצליחו למפות כ-15 קבוצות האקרים או תקיפה המזוהות עם חמאס, חיזבאללה ואיראן. הקבוצות האלה נצפו משתפות פעולה במספר מקרים. לסיום, איראן גם שותפה במכונת הרעל שמפיצה את האג'נדה האנטי-ישראלית והאנטישמית ברשתות החברתיות.