עברו כבר שבועיים מתחילת קמפיין הסייבר שבמסגרתו הצליחו האקרים להפיל אתרים ישראליים רבים. בין הקורבנות אתרים של בנקים, אוניברסיטאות, חברות שונות ושירותי ממשלה. עבור רובנו האירועים האלה עברו מתחת לרדאר, למעט אם נזקקתם לאותם אתרים או שירותי אונליין באותו רגע. רוב התקיפות הסתיימו עם השבתה קצרה, אחרים נאלצו לחסום גלישה מחו''ל למשך התקיפה ויש גם כאלה שממש התקשו לחזור לפעולה.

5 צפייה בגלריה

רוסיה ואיראן נגד האינטרנט הישראלי

(עיבוד תמונה. צילום: ImageFlow, NINA IMAGES / shutterstock.om)

עוד כתבות שיעניינו אתכם:

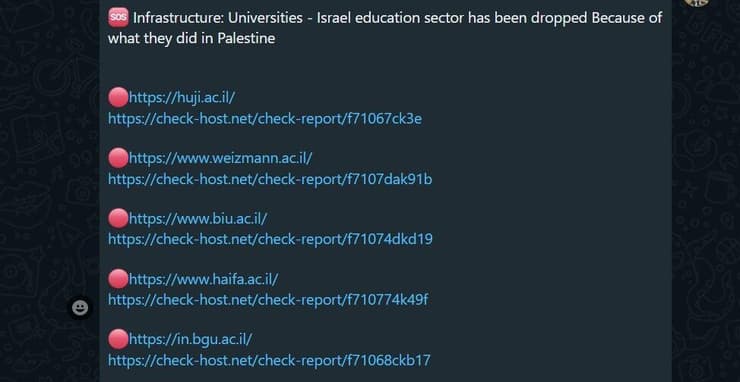

בתחום הבנקאות לדוגמה, כמעט כל אתרי הבנקים היוו מטרה (למעט אלה של בנק הפועלים, בנק יהב והבנק הדיגיטלי One Zeo - ר''ק), אך רובם הושבתו רק לזמן קצר יחסית. אבל זה לא רק בבנקים. היו גם תקיפות על תשתיות השקיה בצפון שהשביתו לא מעט חקלאים, ואפילו מספר בתי חולים נפגעו מאירועי סייבר למרות שרובם לא דווחו בתקשורת. למזלנו, ברוב המקרים האירועים נגמרו מהר וללא נזק. אבל היו כמה יוצאים מן הכלל כגון אתרים של מספר אוניברסיטאות שהתקשו להתאושש (למשל האוניברסיטה הפתוחה) וכן כמה אתרי ממשלה.

האירועים האלה היו חלק ממבצע מתואם היטב שנערך כל שנה על ידי האקטיביסטים - כלומר האקרים פעילים פוליטית - בערך באותה התקופה בתחילת אפריל (תאריך היעד הוא ה-7 באפריל) זה כמעט עשור. בשנים הראשונות היה מדובר בעיקר בחבורות של האקרים חובבנים שלא היו בעלי יכולות התקפיות יוצאות דופן. למעשה, על פי ניתוח שיח הרשת שנערך בלעדית עבור ynet על ידי חברת הסייבר הישראלית סייברסיקסגיל, ניכר שהיקף האזכורים של המבצע בפורומים, באתרי האקרים ובקבוצות טלגרם מעולם לא עבר את העשרות בחודש ב-2019 ו-2020. אבל בשנה וחצי האחרונות (מאז אפריל 2021) משהו השתנה. מעשרות אזכורים בחודש, עברנו לפעמים למאות אזכורים.

>>הצטרפו לקהילת הטכנולוגיה שלנו בפייסבוק<<

אם במאי 2021 צויין OpIsrael בכ-600 מקרים - המספר הגבוה ביותר עד אז - בין 1 ל-17 באפריל השנה המספר כבר הגיע ל-670. זה זינוק של עשרות אחוזים ביחס לשיח כפי שהיה בשנים עברו. "הגידול בהיקף השיח מצביע על עניין רב יותר בקמפיין הזה בקהילת ההאקרים", כך אומר ל-ynet דב לרנר, ראש צוות מחקרי אבטחה בחברה. אבל אזכורים זה לא הכל. בניגוד לפעמים עברו שבהן רוב התקיפות בוצעו על ידי גורמים לא מוכרים או כאלה שלא מהווים חלק מקבוצות סייבר מדינתיות. הפעם זה היה שונה. ההאקרים שהזדהו כאנונימוס סודן או מיסטריוס בנגלדש ככל הנראה לא היו מסודן או בנגלדש. חוקרי החברות צ'ק פוינט, קלירסקיי ו-Auren הסכימו לומר ל-ynet שכל הממצאים מצביעים על כך שמדובר בקבוצות רוסיות או מגובות על ידי רוסיה. בנוסף גם הועלתה הסברה שהשתתפו בתקיפה גם גורמים איראניים מכיוון שמדובר בקבוצות האקרים שהראו בעבר שיתופי פעולה עם גורמי סייבר מאיראן.

כדי להבין את היקף הקמפיין הנוכחי ומשמעויותיו הצגנו למומחי סייבר מהאקדמיה, הממשלה וחברות שלוש שאלות. למה השנה התקיפות יותר משמעותיות מבשנים קודמות? מה פשר המעורבות הרוסית? והאם אומת הסייבר נתפסה הפעם עם המכנסיים למטה? התשובות שונות כמובן, אבל ניתן לחלק את העונים לשני פלגים. האחד רואה בפעולות האלה ניסיון לייצר רעש תקשורתי ותעמולה והשני מעריך שמדובר ביותר ממה שנראה לעין.

האם התקיפות באמת יותר משמעותיות מבעבר?

טום אלכסנדרוביץ, ראש אגף הגנה טכנולוגית במערך הסייבר הלאומי, מעריך שלא. לדבריו, "תקיפה שנחשבת משמעותית היא פונקציה של מידת הנזק שהיא יוצרת". עוד הוא מסביר כי "באירועי OPIsrael השנה ראינו בעיקר תקיפות למטרות תודעה שהסתכמו בתקיפות מניעת שירות על אתרי תדמית של ארגונים. תקיפות כאלו, שהשנה היו בהיקף גדול במיוחד, יוצרות מצג שווא כאילו המערכות המשמעותיות מותקפות בשעה שמדובר רק באתר שאפילו לא נפרץ. ברמה הלאומית, אנו מגדירים מתקפות משמעותיות ככאלה שמשביתות את המערכות של ארגון, גונבות מידע בעל ערך, מייצרות נזק רוחבי או גורמות לשיבוש של שירות הפוגע בשגרת החיים".

אל עמדת המערך מצטרף גם ליאור פרנקל, יו"ר פורום חברות הסייבר באיגוד ההייטק של התאחדות התעשיינים ומנכ''ל חברת הסייבר ווטרפול. גם ראשת המכון לניהול סיכוני סייבר בקריה האקדמית אונו, עו"ד הדס בן אברהם, חושבת כך: "מקובל עכשיו לומר שהתקיפה השנה הייתה גדולה ומשמעותית יותר משנים קודמות. תרשו לי לחלוק על כך, במבחן התוצאה ההישגיים של התוקפים היו פחות טובים משמעותית ולא רק בגלל שהמדינה הייתה מוכנה יותר, אלא בגלל ניסיון להשתמש בכלים חדשים כגון כאלה המשלבים AI, שעדיין אינם בשלים מספיק. כן ניתן לראות שילוב כוחות של מדינות יחד שהגדיל את כמות התקיפות אבל לא את העוצמה והיכולת שלהם לפגיעה משמעותית בתשתיות קריטיות או אפילו פגיעה מיצובית ומורלית של התושבים".

אבל בניגוד לעמדת המערך, עו''ד בן אברהם ופרנקל, רון מירן, ראש תחום מודיעין סייבר בחברת רדוור, חושב שדווקא כן יש כאן התפתחות משמעותית: "התקפות OpIsrael החלו בשנת 2013 ונתמכו על ידי ארגון Anonymous שהתפורר עם השנים ובהתאם גם ההתקפות דעכו. השנה ארגונים איסלאמיסטיים שהוכיחו את יכולותיהם בתקיפות במדינות אחרות כגון סקנדינביה ואוסטרליה הצטרפו להתקפות על ישראל. Anonymous Sudan ו-Mysterious Team Bangladesh הן שתי הקבוצות המובילות וכאמור יכולות התקיפה שלהם מתקדמות ויש להן נסיון רב בהתקפות רחבות היקף". בחברת הסייבר קלירסקיי גם מעריכים שמדובר באירוע יותר משמעותי ממה שמייחסים לו, "זה נראה כמו סיוע רוסי למאבק האיראני", אומרים שם. "מדובר באירוע משמעותי, עם השלכות על תעבורת האינטרנט בישראל", בחברה הסכימו לומר שלהערכתם היכולות של כלי הסייבר שבידי קבוצות התקיפה העיקריות מאפשרים לעשות נזק הרבה יותר נרחב ממה שחווינו בקמפיין הנוכחי.

גם בצ'ק פוינט אומרים שיש כאן משהו שונה הפעם. "יש יותר קבוצות מעורבות בתקיפות פומבית - כולל כאלה שבעבר לא היו פעילות. יש יותר סקטורים מותקפים במסגרת המבצע ויותר תקיפות עליהם במקביל. יש קשת רחבה יותר של מטרות. המעורבות הרוסית, ועוד יותר הפומביות שלה, הן בהחלט יוצאות דופן, והן אפשרו שימוש בכלים משמעותיים יותר ואפקטיביים יותר ממה שמשמש בדרך כלל - (אלו) כלים מדינתיים. הנזק שנוצר במבצע הזה, ככלל ברמת המדינה, עד כה אינו משמעותי. עם זאת אין להקל ראש באתרים שלא פעילים במשך זמן רב, בעיקר כאלה שהעסקים שלהם מבוססים על שירותים באינטרנט, וגם אוניברסיטאות שלא מסוגלות לייצר שירותים עבור הסטודנטים שלהן - זה לא דבר של מה בכך וזה לא צריך לקרות. דואר שמעכב שירותים, בקרי מים שנפגעים, זה בהחלט אירוע", כך לפי החברה.

מה פשר המעורבות הרוסית בתקיפות?

בשונה משנים קודמות, הפעם המעורבות של רוסיה בקמפיין הנוכחי בהחלט מהווה שינוי מגמה. הסיבות למעורבות הרוסית לא ברורות לגמרי, אבל אין ספק שבחלק מהמקרים בוצעו תקיפות שעשו שימוש בנשק סייבר אסטרטגי - מאותו הסוג שאיפשר להפיל תשתיות אינטרנט באוקראינה לתקופות ארוכות בתחילת הפלישה למדינה או באסטוניה ב-2006. זו אגב לא הפעם הראשונה שראינו שימוש בנשקי סייבר המיועדים לשימוש אסטרטגי בין מדינות. במרץ שנה שעברה ספגה גם ישראל מתקפה מעין זו שפגעה בסלקום ובזק וכן באתרי ממשלה וגם אז היה מדובר במתקפת מניעת שירות בעלת עוצמה גדולה במיוחד. לא משהו שניתן לייצר באמצעים פשוטים כמו שכירה של שירות DDoS בפורום האקרים ברשת האפלה עבור 30 דולר לשעת שימוש. גם בשנה שעברה טענו מומחי סייבר בינלאומיים שהיתה כאן מעורבות רוסית, ושהיא קשורה לעמדת ישראל כבעלת ברית של מדינות נאט''ו ואוקראינה.

"קבוצות התקיפה המדוברות מרוסיה תוקפות כבר תקופה ארוכה יעדים משותפים בעולם, וכחלק מהגיבוי הדדי בין הקבוצות הצטרפו להתקפה על ישראל. מדובר בקבוצות רוסיות שמשתפות פעולה עם גופים איראניים בפעולות נגד ישראל", אומר אושר עשור, מנהל הסייבר ב-Auren ישראל ויועץ סייבר למשרד הביטחון. גם מולי לוי, ראש צוות Security Analysts באימפרבה, מסכים עם ההערכה הזו: "הרוסים תמיד היו עם יכולות סייבר מתקדמות והגישה שלהם הייתה להסוות את הפעילות שלהם תחת קבוצות תקיפה האקטיביסטיות, או קבוצות למטרות פשיעה. זה לא סוד שמאז תחילת המלחמה בין אוקראינה לרוסיה ראינו עלייה משמעותית בתקיפות סייבר בין שתי המדינות וכנגד יעדי נאט"ו. לרוסים נוח להתחבא מאחורי קבוצות המזוהות יותר כקבוצות פשע או האקטיביסטים ולתקוף יעדים מערביים, כי זו למעשה הכרזת מלחמה אם התקיפה מקורה בגורם מדינתי".

גם עו''ד בן אברהם מזהה כאן קשר ישיר לקרמלין. "אנחנו רואים מגמה הולכת וגדלה של רוסיה בזירה. היא תמיד הייתה שם, אבל עכשיו ביתר שאת. ככל הנראה זה שילוב של עמדות פוליטיות, עם רצון לשמר מאזן אימה בין המדינות. החיבור בין רוסיה לאיראן משדרג משמעותית את יכולתה של איראן לפגיעה בתשתיות קריטיות של מדינת ישראל וכך גם ציפינו שיקרה השנה, באופן מפתיע גילינו שזה לא המצב והם לא הוכיחו יכולות טכנולוגיות מרשימות במיוחד בדומה למלחמה באוקראינה. יחד עם זאת, מדובר במגמה שתלך ותתחזק והיא אמורה להדאיג את מערכות הביטחון בישראל".

5 צפייה בגלריה

המלחמה באוקראינה טרפה את הקלפים בכל עולם הסייבר

(עיבוד תמונה. צילום: AP, Shutterstock)

חשוב לציין, עם זאת, שיש ויכוח האם התקיפות שבוצעו הפעם יכולות להיחשב כלא מרשימות. חוקרי קלירסקיי אומרים שכלי הסייבר בו נעשה שימוש נגד אתר צ'ק פוינט למשל יכול להגיע לעוצמה של יותר מ-4 טרה-ביט לשנייה - כך לפי האיומים של ההאקרים לפני הפלת אתר החברה. לשם המחשה, מדובר בנפח גלישה שמקביל לכמות המידע המועבר דרך כל מרכזי הנתונים של חברת ענן גדולה ברגע נתון. או במילים אחרות, זה כאילו שכל המחשבים באירופה היו מנסים לגשת בו זמנית לאתר כלשהו. רוב האתרים הישראלים מסוגלים לעומס של כמה מאות אלפי גולשים במקביל עבור הגדולים שבהם. אתרים כמו גוגל או מיקרוסופט מסוגלים ליותר, אבל גם להם יש מגבלה. כלומר מדובר בנשק סייבר שיכול להוריד על הברכיים חברות טק גדולות כמו פייסבוק או אמזון. והם אגב עשו זאת בעבר. אחת התקיפות של אנונימוס סודן כוונה לאתר השוודי של אמזון והביאה לקריסתו לשעות רבות, הישג לא מבוטל לקבוצת האקטיביסטים כביכול.

האם אומת הסייבר נתפסה הפעם עם המכנסיים למטה?

כאן התשובה מורכבת. לטענת ליאור פרנקל התשובה היא לא, וזאת מכיוון שאף אחת מהתקיפות לא הניבה תוצאות שניתן לקרוא להן כניצחון מלא, כלומר גרימת נזק בפועל. בנוסף, רוב חברות הסייבר הישראליות לא פועלות בשוק הישראלי אלא בחו''ל. "רוב החברות לא מוכרות בארץ או לארץ", אומר פרנקל. גם ההגדרה של נזק אינה מוסכמת על כולם. במערך הסייבר הלאומי אומרים שהתריעו על הסכנה מראש. יאמר לזכותו שאכן המערך פרסם מספר אזהרות בנושא מבעוד מועד. לומר שהן הדהדו בכל רחבי האינטרנט הישראלי? ככל הנראה שלא ממש. עם זאת ולמרות שכן היו פגיעות גם באתרים בעלי נראות גבוהה כגון הבנק הבינלאומי, מזרחי אתרי ממשלה או הטכניון, אומר טום אלכסנדרוביץ' שבסך הכל "ההוכחה להיערכות נכונה שלנו ושל ארגונים היא שלא קרו תקיפות משמעותיות שפגעו בתשתיות הקריטיות והחיוניות עצמן. גם תקיפות מניעת שירות על אתרים תפסו ארגונים רבים כשהם ערוכים לטיפול מהיר בהם והעדות לכך היא החזרה המהירה לאוויר".

אבל למרות הטפיחה העצמית על השכם, המערך עדיין רחוק מאוד מלהוות גורם שמטפל בתשתיות שאינן חוסות תחת ההגדרה של "תשתית קריטית". כלומר על רוב הרשת הישראלית. עליה מגינות חברות מסחריות ולרוב גם זרות. אבל גם שם מעריכים שההתמודדות של רוב האתרים היתה יעילה בסך הכול. עם זאת אי אפשר בלי קצת ביקורת בונה. אושר עשור מ-Auren אומר שהבעיה העיקרית הייתה שלא "היה מטה מסודר ומאורגן שריכז את הנושא ברמת ההסברה והכניס את הנושא לפרופורציות המתאימות". במקרים אחרים אומרים אנשי סייבר שההתנהלות של המערך או של הממשלה בנושא לוקה בחסר וסובלת מחוסר שיתוף מידע עם גורמים שאינם "רשמיים".

מי שאומרים זאת כמובן מעדיפים לא לומר זאת בשמם וסיבותיהם עימם, אך בישראל אין זה מפתיע שרואים מאבקים בין גורמים המיועדים לטפל באותם אירועים רק בסקטורים שונים. בעיקר בין הסקטור הממשלתי לפרטי. זאת ועוד, הקונספציה של זלזול במתקפות מניעת שירות, כאילו מדובר בעניין של מה בכך, מזכירה קצת היבריס שהביא למחדלים ביטחוניים אחרים בתקופות עבר. נשק הסייבר הרוסי שהופעל מסוגל לנזק גדול במיוחד, גם מול תשתיות מדינתיות וכאלה שמוגנות בכלים מתקדמים. לכן במקביל לשבחים שאנחנו מחלקים לעצמנו כדאי לזכור שלא לעולם חוסן. "מה שחווינו מתרגל אותנו בהעלאת חוסן ומזכירה למשק הישראלי שכל יום הוא סיבה טובה לחזק הגנות", מסכם אלכסנדרוביץ.