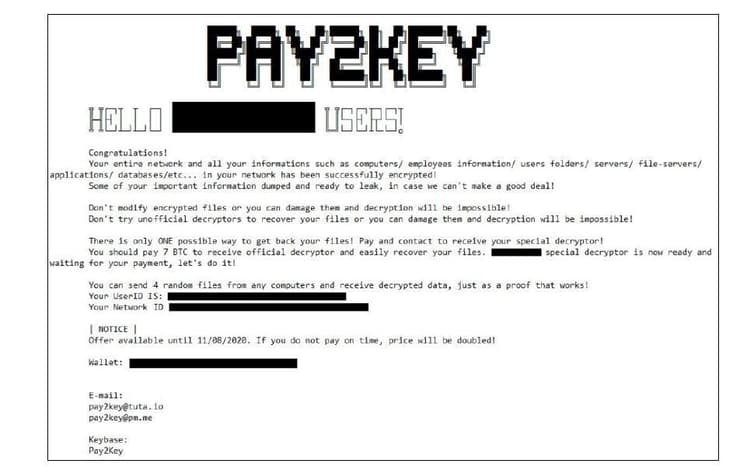

קבוצת תקיפת הסייבר Pay2Key מימשה את האיום שלה על חברת האבנה לאבס הישראלית שבבעלות אינטל, והיא שיחררה הבוקר (יום ה') באתר ההדלפות שלה בדארקנט את כל הקבצים שהצליחה לגנוב משרתי החברה. לקבצים אלה עלול להיות ערך גבוה ביותר עבור אינטל, ופרסומם עלול לגרום לחברה נזק רב. "ידידים יקרים", כותב התוקף, "הזמן של אינטל-הבאנה לאבס הסתיים, ואני עומד להדליף". להודעה מצורף קובץ דחוס בגודל 53 גיגה בייט, ובו כל המידע משרת של אינטל המכונה Gerrit ובו על הפרויקטים וקוד המקור של חברת הבאנה לאבס.

בתוך כך מפרסמים התוקפים בשעה האחרונה הודעה מתחכמת, תחת הכותרת "הצצה מוקדמת". ההודעה מנוסחת כשאלון: "מי לדעתכם הגוף שהיא קל לחדור אליו: התעשייה האווירית, משרד התחבורה או משרד הבריאות". ההערכה היא כי הקבוצה מבקשת לרמוז שפרצה לאחד הגופים האלה או עומדת לפרוץ אליהם. מועד התפוגה של השאלון הוא בשעה 7:00 בבוקר מחר, וייתכן כי אז תפרסם הקבוצה את הצלחותיה. מומחה הסייבר בועז דולב מעריך כי מדובר בחלק מהקמפיין התודעתי שהקבוצות האיראניות מנהלות כנגד מדינת ישראל.

מהתעשייה האווירית נמסר בתגובה: "התעשייה האווירית מפעילה מנגנוני הגנה מתקדמים ומנטרת את מערכות המחשוב שלה כנגד מתאר האיומים באופן שוטף". ממשרד התחבורה נמסר: "בודקים, עד כה לא ידוע אם הפרסום נכון".

מתקפה קודמת על התעשיות הביטחוניות

(צילום: אורי דוידוביץ)

לדברי תוקפי אינטל, הם הדליפו מידע על משתמשי המערכת, היסטוריית השימוש, סיסמאות, כתובות לגישה למסמכים וקוד מקור של התוכנה שפיתחה הבאנה לאבס. המידע כולל ככל הנראה חלק גדול מהקניין הרוחני של החברה וקוד המקור של מה שנועד להיות חוד החנית של אינטל במאבק האיתנים שלה מול חברת Nvidia.

האירוע התחיל ביום שני בבוקר, כשקבוצת Pay2Key פרסמה באתר שלה שהצליחה לחדור למחשבי הבאנה לאבס. "ידידים יקרים", נכתב שם, "חבילת הפתעה לאינטל ולהבאנה לאבס (יצרנית שבבי בינה מלאכותית) מוכנה לפרסום". התוקפים לא פרסמו כמה כסף הם דורשים תמורת הימנעות מפרסום המידע אבל קבצו לאינטל 72 שעות לתשלום. פרק זמן זה הסתיים אתמול. בחברת אינטל הגיבו בעקבות הפרסום ביום שני: "אנחנו בודקים". עד לרגע פרסום הידיעה החברה לא הגיבה על מימוש האיום כנגדה.

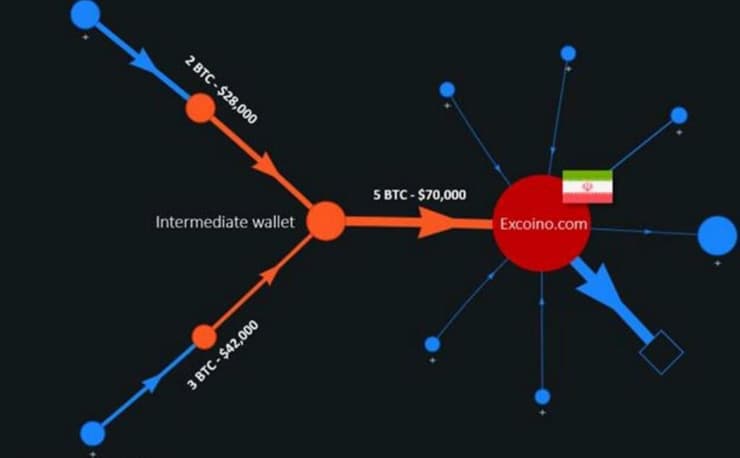

בתוך כך, חברת הסייבר הישראלית קלירסקיי (ClearSky) חושפת קשר ישיר בין קבוצת טרור הסייבר Pay2key לקבוצת הסייבר האחרת FoxKitten. בדו"ח מיוחד שמפרסמת החברה את העומדים מאחורי פעילות קמפיין הכופרה והסחיטה Pay2Key: קבוצת תקיפה איראנית מדינתית המכונה "Fox Kitten" . בדו"ח קודם של החברה נחשף כי הקבוצה ביצעה תקיפות מול חברות ביטחוניות בישראל. "להערכתנו, מדובר באחת מקבוצות התקיפה הפעילות ביותר מול חברות וארגונים בישראל", נכתב בדו"ח.

ynet חשף השבוע עוד שלוש תקיפות על חברות ישראליות, שסירבו לשלם ל-Pay2key ולכן כל הנתונים שנגנבו מהן הודלפו. לפי הדו"ח של קליקסקיי התוקפים שיבשו והצפינו מערכות מחשב, גנבו מידע, הדליפו מידע וניסו לסחוט עשרות חברות בישראל. חלק מהחברות נסחטו ושילמו מאות אלפי דולרים לקבוצה זו.

בקלירסקיי אומרים: "קמפיין Pay2Key אותו מבצעת הקבוצה מצטייר כקמפיין שמטרתו אינה רק גניבת מידע אלא גם שיבוש, סחיטה, גניבת כסף וייתכן שאף קמפיין תודעה איראני שנועד לפגוע בישראל". החברה סבורה כי החברות הנסחטות מעבירות כספים ישירות לקבוצת תקיפה איראנית.

לפי הדו"ח קבוצות התקיפה האיראניות מכונות בעולם הסייבר בשם "חתלתולים" (Kittens). "המעקב שלנו אחר קבוצת Fox Kitten נמשך למעלה משנה וחצי כשעיקר פעילותה היה בתחילה נגד חברות במגזר הבטחוני, ובמהלך השנה החלה הקבוצה לתקוף מגזרים נוספים רבים. על פי ניתוח המתקפות האחרונות, ניצלה הקבוצה חולשות באתרי החברות הישראליות על מנת לחדור למערכות המחשב שלהן".

חוקרי קלירסקיי זיהו מספר מאפיינים חוזרים בטכניקת התקיפה של הקבוצה שיכולים לשמש כתמרור אזהרה לזיהוי תקיפות עתידיות: שימוש בחולשות במערכי המחשוב המקוון של חברות, שימוש בהדלפות מהדרקנט של הרשאות כניסה לחברות ישראליות ושימוש בכלים מבוססי קוד פתוח וכלים מפיתוחים יעודיים של קבוצת התקיפה.

פורסם לראשונה: 10:31, 17.12.20