לאחר שפרסמה תמונות של שר הביטחון בני גנץ והדליפה מידע על חיילי צה"ל באוקטובר האחרון, נראה שקבוצת ההאקרים האיראנית Moses Staff מגבירה את הקצב וממשיכה לתקוף ארגונים רבים ברחבי ישראל - כך עולה ממחקר חדש שמפרסמת הבוקר (יום ג') חברת אבטחת המידע הישראלית סייבריזן (cybereason).

עוד כתבות שיעניינו אתכם:

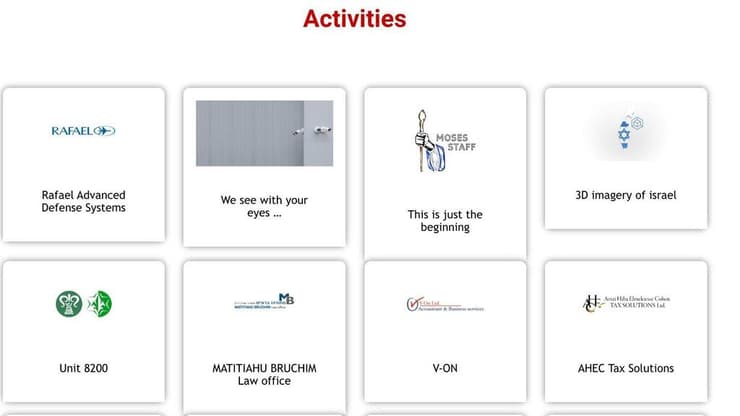

המומחים בסייבריזן מגדירים את הקבוצה כאיום איראני מובהק, הפועל בחסות המשטר האיראני. על פי נתוני המחקר, הקבוצה ייחסה לעצמה עשרות מתקפות סייבר כלפי חברות ישראליות במגוון תעשיות במדינה, כשבתקופה האחרונה זוהה גל חדש של תקיפות מטעם הקבוצה. בניגוד למתקפות כופרה רגילות, שבהן התוקפים דורשים כסף בתמורה להסרת האיום, התוקפים האיראנים פועלים ממניעים גיאו-פוליטיים, במטרה לפגוע באינטרסים של מדינת ישראל, ארה"ב ומדינות המפרץ. באתר הקבוצה ניתן לראות מספר רחב של חברות וארגונים ישראליים שעל פי טענת הקבוצה נפרצו על ידה, בהם יחידת 8200 וחברת רפאל.

בקמפיין התקיפה האחרון שהתגלה השתמשה הקבוצה בנוזקת RAT (ראשי תיבות Remote Access Trojan) שלא תועדה בעבר וזכתה לכינוי StrifeWater, המוחדרת למחשבים המותקפים מרחוק. התוקפים חדרו למחשבים רבים באמצעות ניצול חולשות של שרתי ProxyShell של מערכת ההפעלה ווינדוס ולאחר מכן התקינו במחשבים נוזקת WebShell שאיפשרה להם להסתובב בחופשיות בארגונים רבים במטרה לחפש מידע רגיש. לאחר שאותר המידע, המחשב המותקף הוצפן והמידע הגנוב הודלף. בשיטה זו הצליחה הקבוצה להשבית עשרות ארגונים ברחבי המדינה. מדובר בשיטה חכמה ומתקדמת למדי שמאפשרת לתוקפים לפעול במשך חודשים שלמים בתוך הרשת הארגונית כשהם נשארים מתחת לרדאר.

כלי הריגול של Moses Staff הם לא הצלע היחידה בקמפיין התקיפה הרחב המנוהל בחסות המשטר האיראני. במסגרת המחקר שביצעה חשפה סייבריזן פעילות חדשה של קבוצת האקרים נוספת, Phosphorus, שפיתחה כלי ריגול ותקיפה חדשים שהעניקו לתוקפים גישת "דלת אחורית" לרשת הארגונית המותקפת, שדרכה יכלו לפרוץ לארגונים ולגנוב מהם מידע רגיש.

אסף דהן, ראש חטיבת המחקר בסייבריזןצילום: Cybereason

אסף דהן, ראש חטיבת המחקר בסייבריזןצילום: Cybereason"ניכר כי שתי קבוצות התקיפה שנכללו במחקר פעלו מתוך מניעים גיאו-פוליטיים מובהקים, ולא ממניעים כלכליים כפי שמקובל בקרב קבוצות האקרים שמבצעות מתקפות כופרה", מסביר אסף דהן, ראש קבוצת המחקר בסייבריזן. "הניסיון שלנו מלמד כי קבוצות התקיפה האיראניות משתמשות בתוכנות כופר על מנת לזרוע הרס ופחד בקרב קורבנותיהם, בניסיון להשפיע על התודעה הציבורית כחלק ממלחמת הסייבר המתנהלת בשנים האחרונות בין איראן לישראל".